taibeihacker

Moderator

AD 活动目录管理

域和活动目录的概念

域和活动目录的价值

強制終端計算機及用戶的安全策略及桌面/應用環境,並可實現批量和自動部署,減輕IT 人員日常的管理難度和工作強度域中的各類服務和資源(文件和打印共享等)的訪問控制可以靈活的與企業的層次化組織架構相結合,滿足複雜的權限分配等管理需求

統一的身份驗證手段,可與多種Windows 應用服務(如Exchange, Sharepoint等)及第三方軟件集成,實現單點登錄,改善用戶在多業務中切換中的操作體驗

域中的角色

DC-域控制器成員服務器

終端計算機

域控制器中的 AD 数据库文件

AD 數據庫文件默認保存在C:\Windows\NTDS 目錄

AD 數據庫維護過程中必要時可進行五福啟停、文件夾重定向、脫機整理、備份及恢復等操作

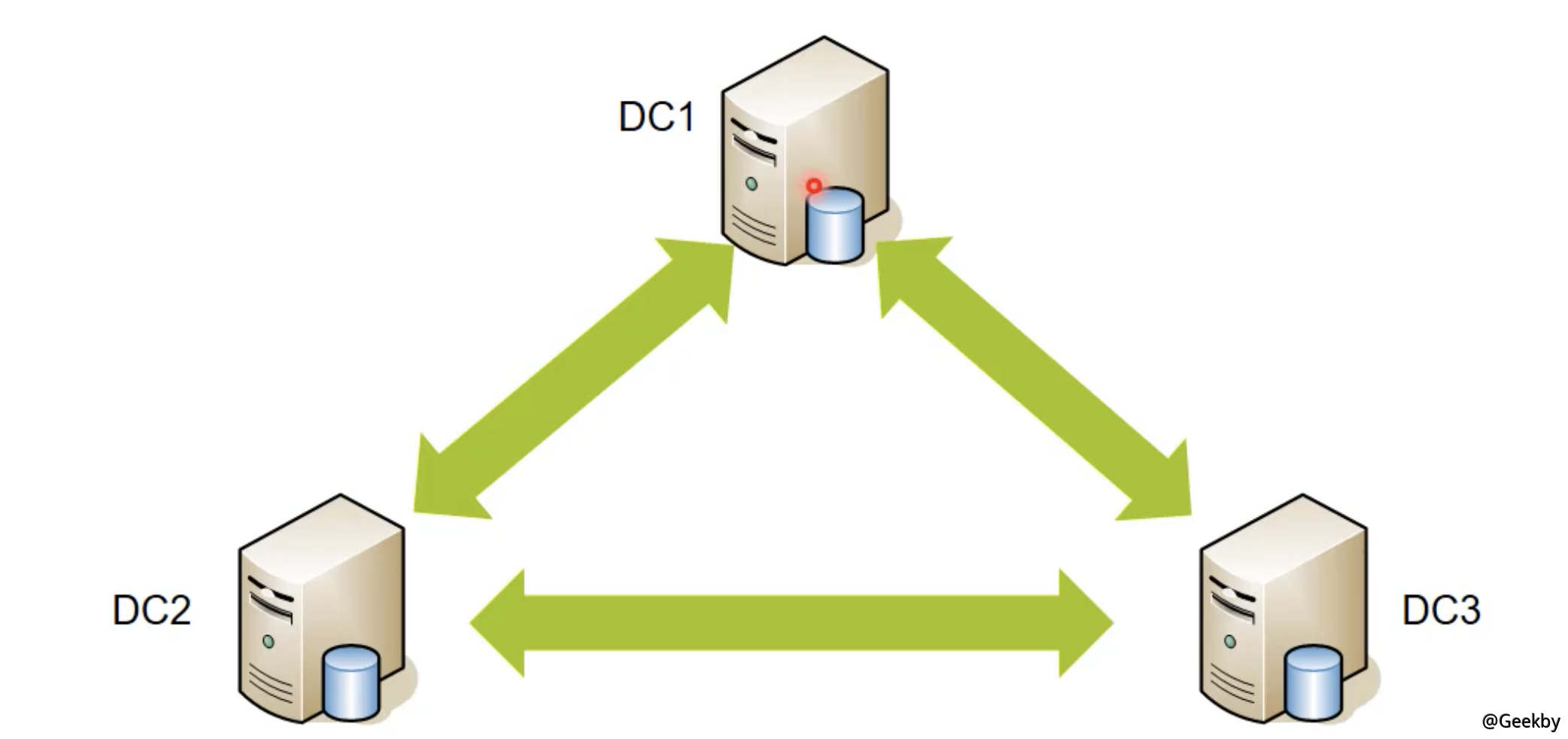

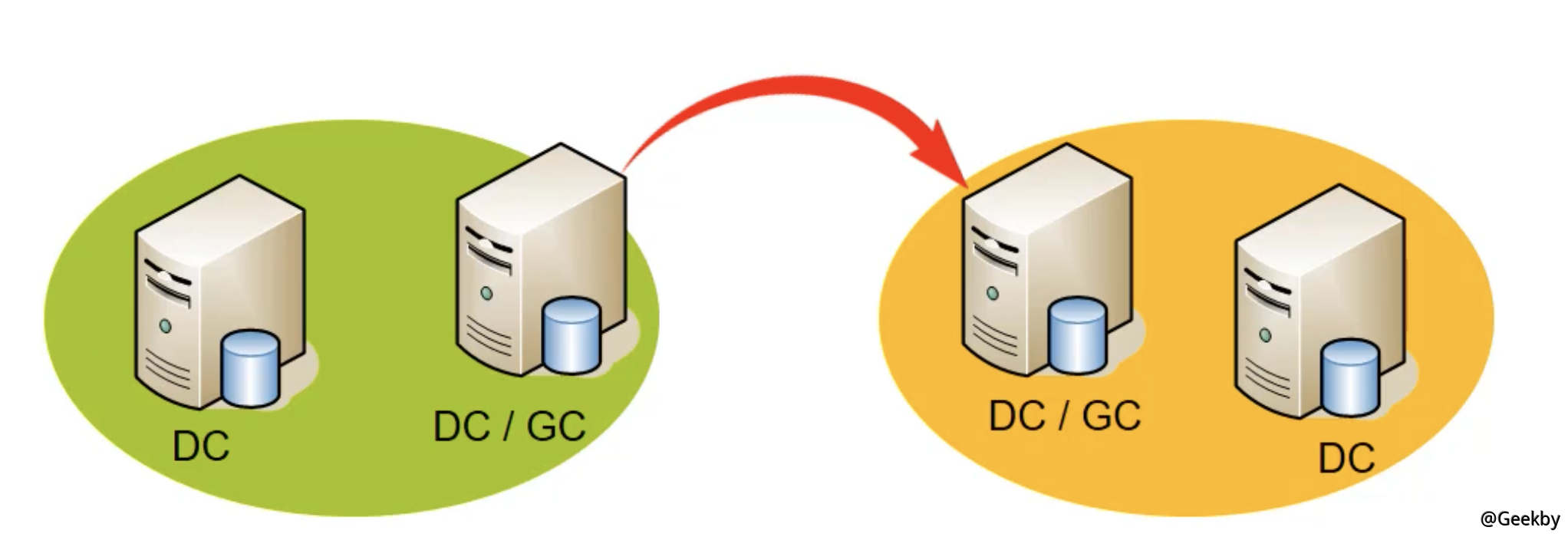

域控制器之间的 AD 数据库同步

AD 數據庫會定時活在發生改變時自動在DC 之間相互同步複製,同步複製的頻率和時間窗口可以配置和定義

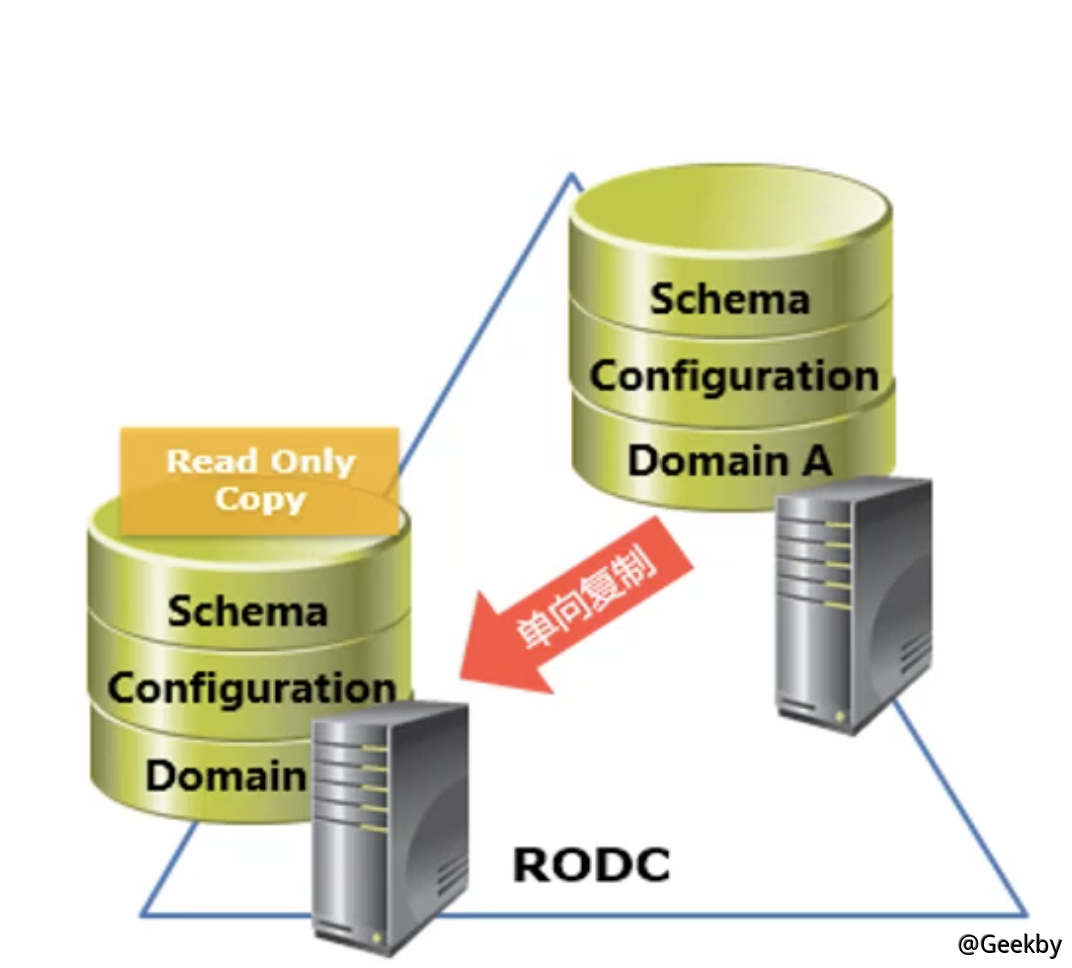

特殊类型的域控制器

RODC

RODC 保存域控制器中AD 數據庫的只讀副本不允許再RODC 本地對數據庫作出更改操作

RODC 適合部署在沒有管理需求的遠程分支機構

全局编录服务器 GC

GC 是一種特殊的域控制器,一個域至少部署一台GC 用於多域環境和其它域進行數據同步(但不是同步全部數據,通常需同步的數據僅佔AD 數據庫總量的5% ~ 10%),以優化Exchange Server 等應用的全局或跨域搜索的效率

域和活动目录规划

多域环境的需求

一個域可以包含100 萬個對象,絕大多數企業在技術上只需要一個域出現以下需求情況時可能需要考慮多域的部署:

IT 管理政策上需要有分離或獨立的IT 管控邊界

公司重組或合併等原因影響到域的變化

域的改造和遷徙需要同時新舊域的並存

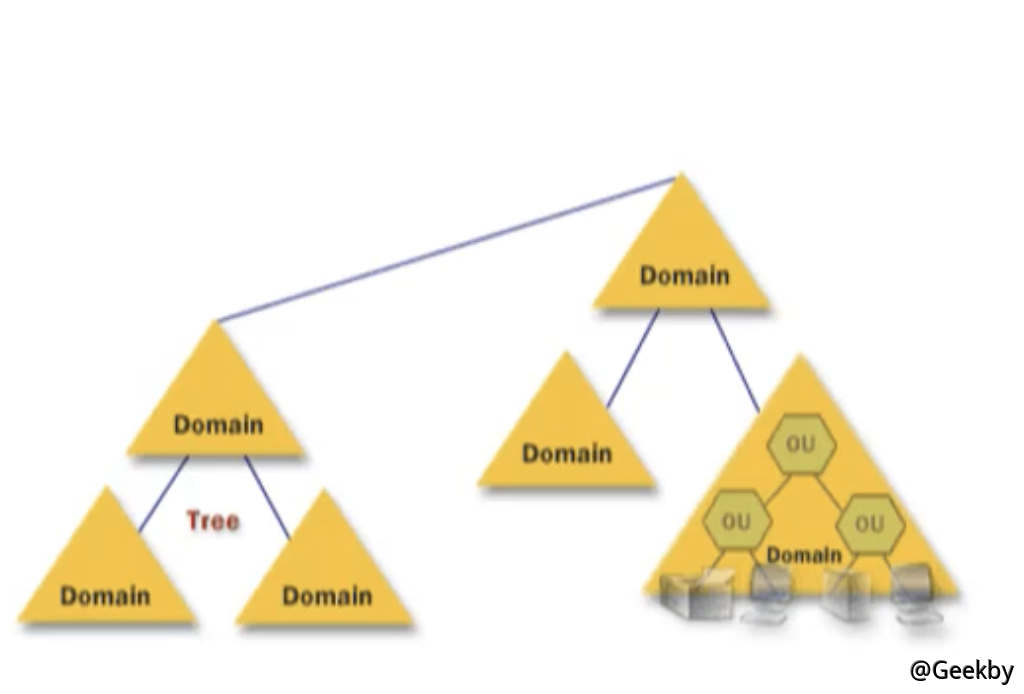

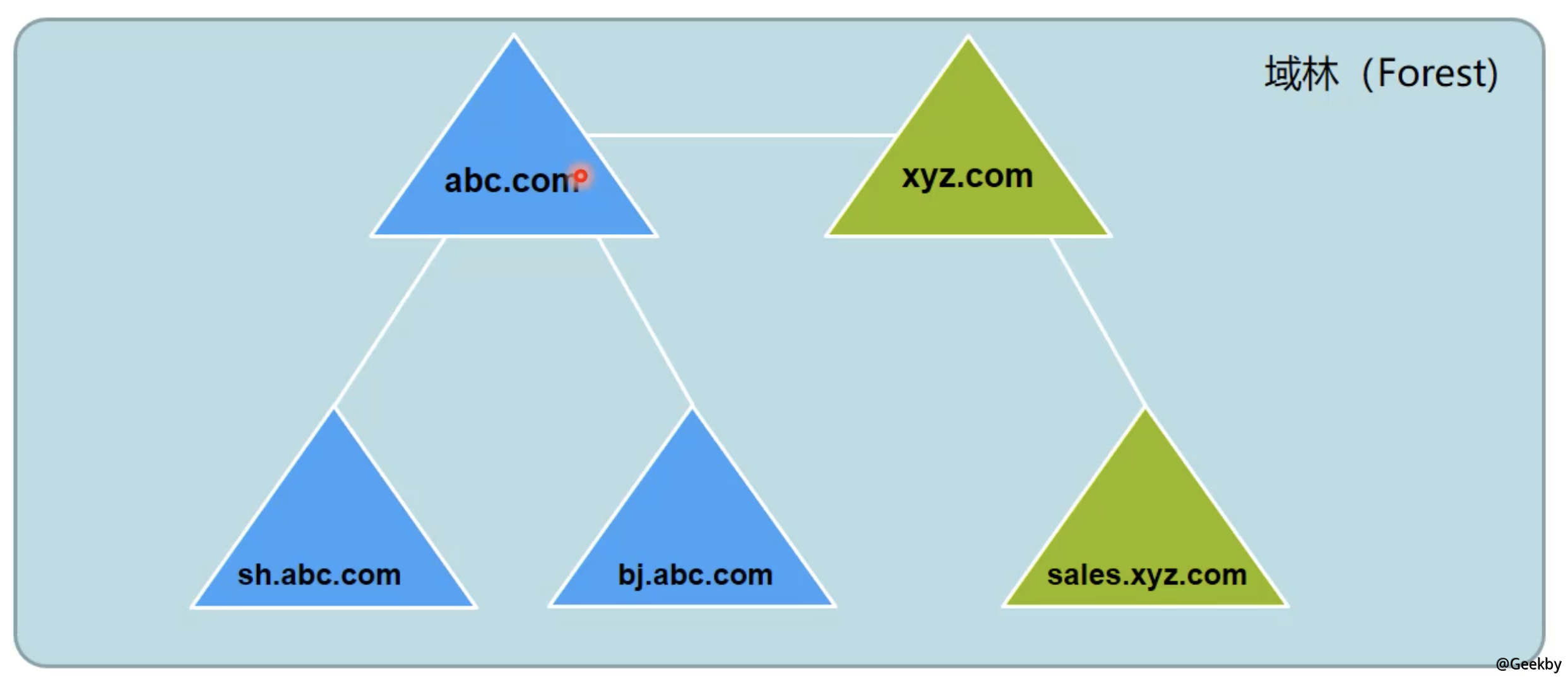

多域的分布式架构

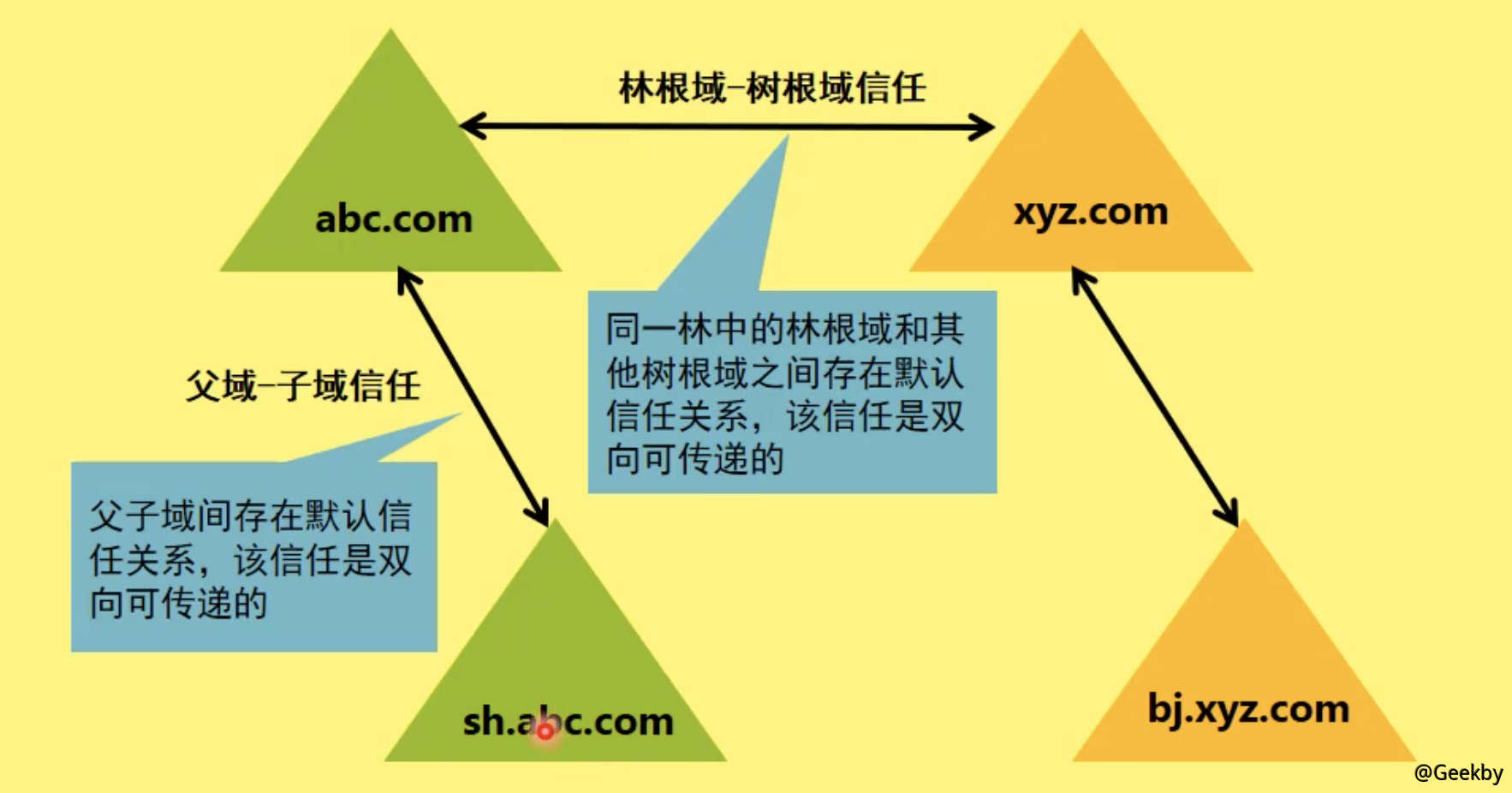

一個域林中可以包含多個域,一個域中可以包含多個子域父域和子域的命名空間(FQDN 域名後綴)需保持相同和連續

域和域之间的信任关系

信任关系可实现跨域的身份验证和资源访问

如果域之間沒有信任關係,每個域中的用戶只能訪問本域中的資源根據場景不同,部分信任關係是默認存在的,部分是需要手工配置的

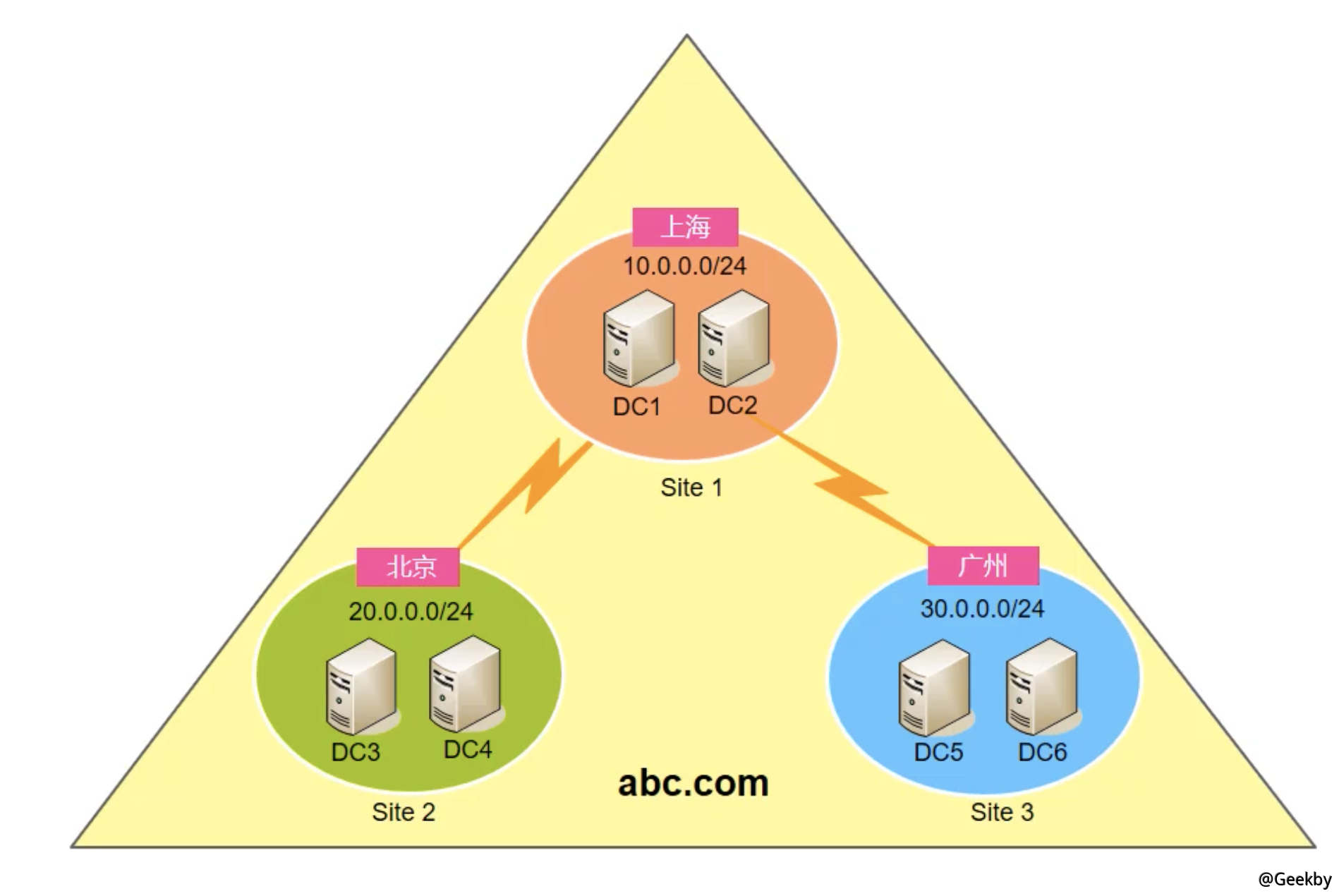

站点

站點(Site)是指同一個域內包含特定IP 子網並與特定域控制器關聯的網絡部署多個站點的目的是優化站點間DC 的複制同步,同時使客戶端能夠和就近的DC 優先通信,優化登錄驗證的操作

活动目录的规划

OU 層次化結構規劃用戶和計算機命名規範

組的規劃

AD 管理權限的規劃

活动目录中的对象管理

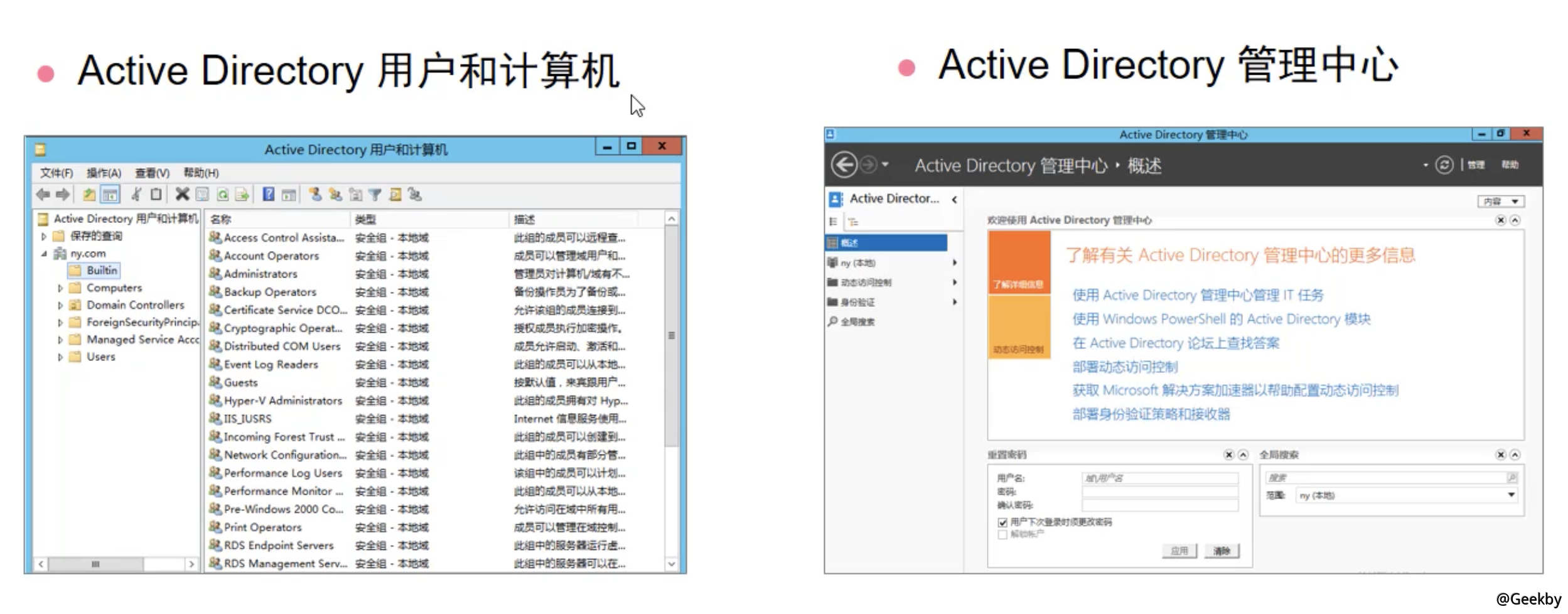

图形化管理工具

命令行管理工具

DS 系列命令集

dsquery、dsadd、dsmod、dsmove、dsrm等PowerShell 系列命令

Get-ADDomain、New-Aduser、Search-ADAccount等

活动目录中的对象

對象(Object)常見的對象包括:用戶、組、計算機等

容器(Container)

系統內置,是部分對象的默認邏輯存放位置

不能刪除或編輯、無法進一步層次化

組織單位(OU)

用戶創建,用於自定義對象的邏輯存放位置

支持層次化結構、允許編輯

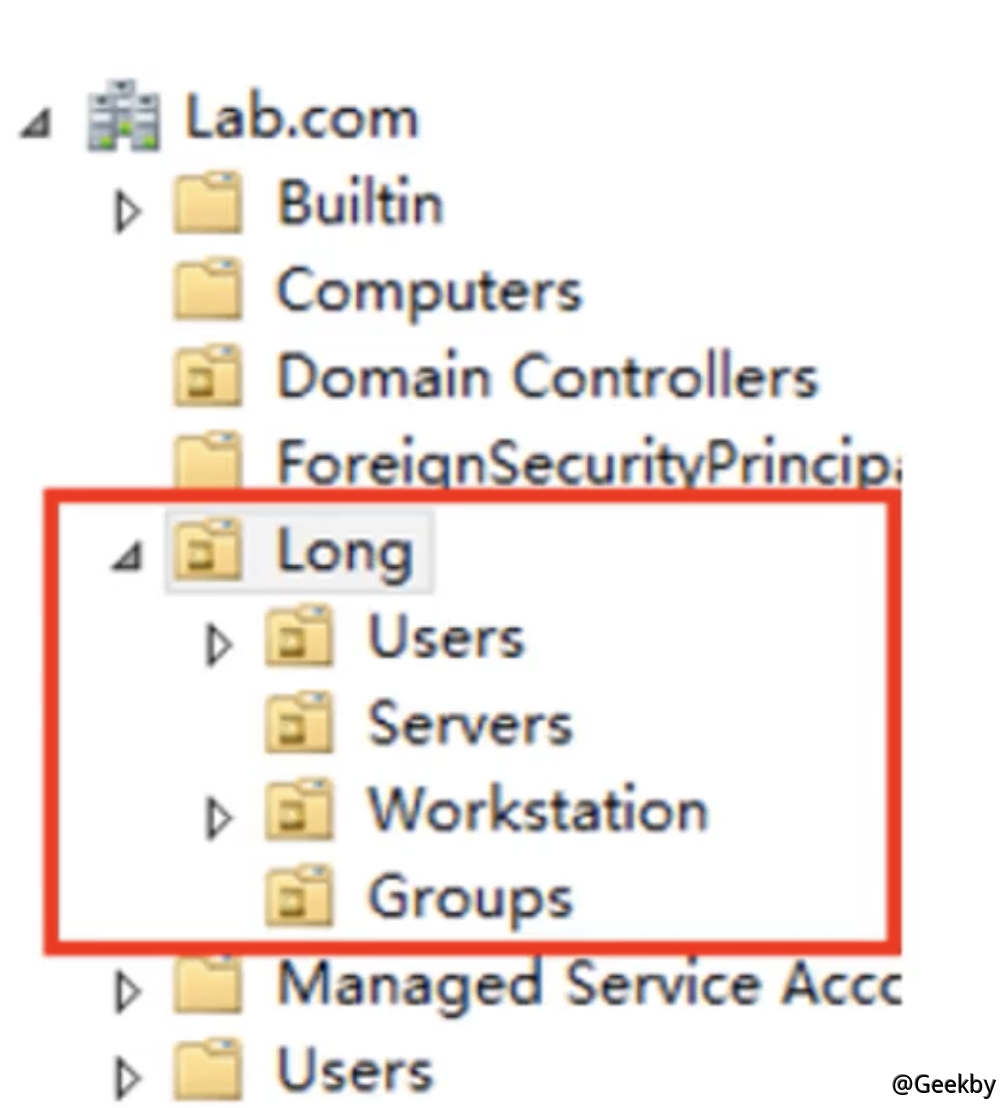

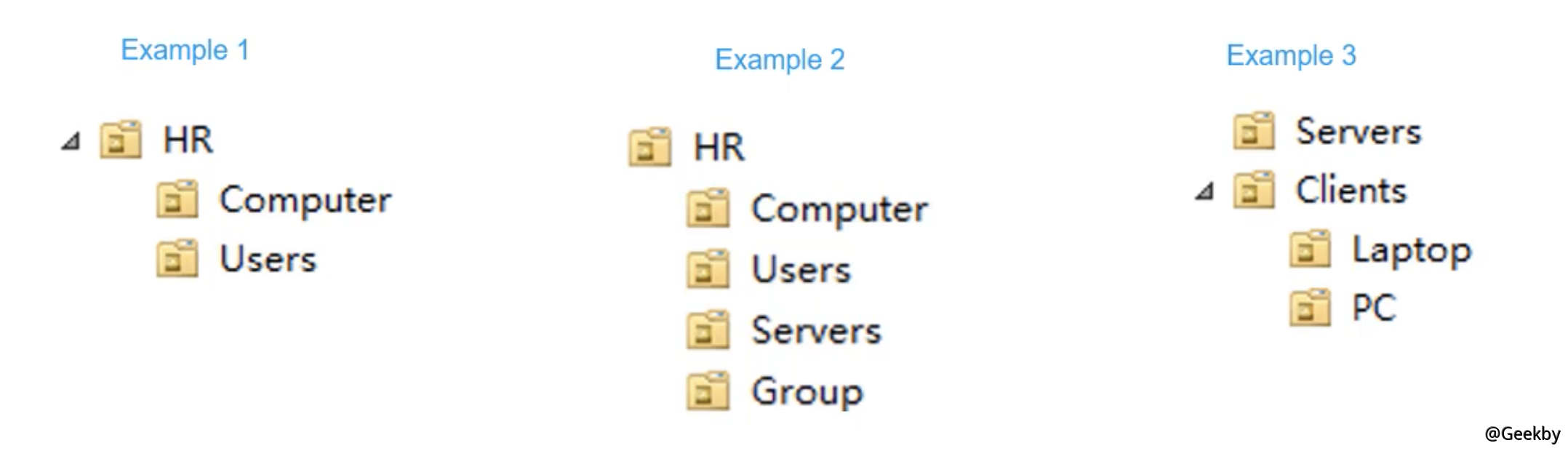

OU(组织单位)规划

一般需體現企業組織架構或地理特徵OU 中的對像類型是否混合取決與管理的需要

OU 的主要作用是控制組策略部署範圍和活動目錄的管理權限委派

对象类型1:用户

域用户的登录

域用戶名@域名(如[email protected])域名\域用戶名(如abc\tester)

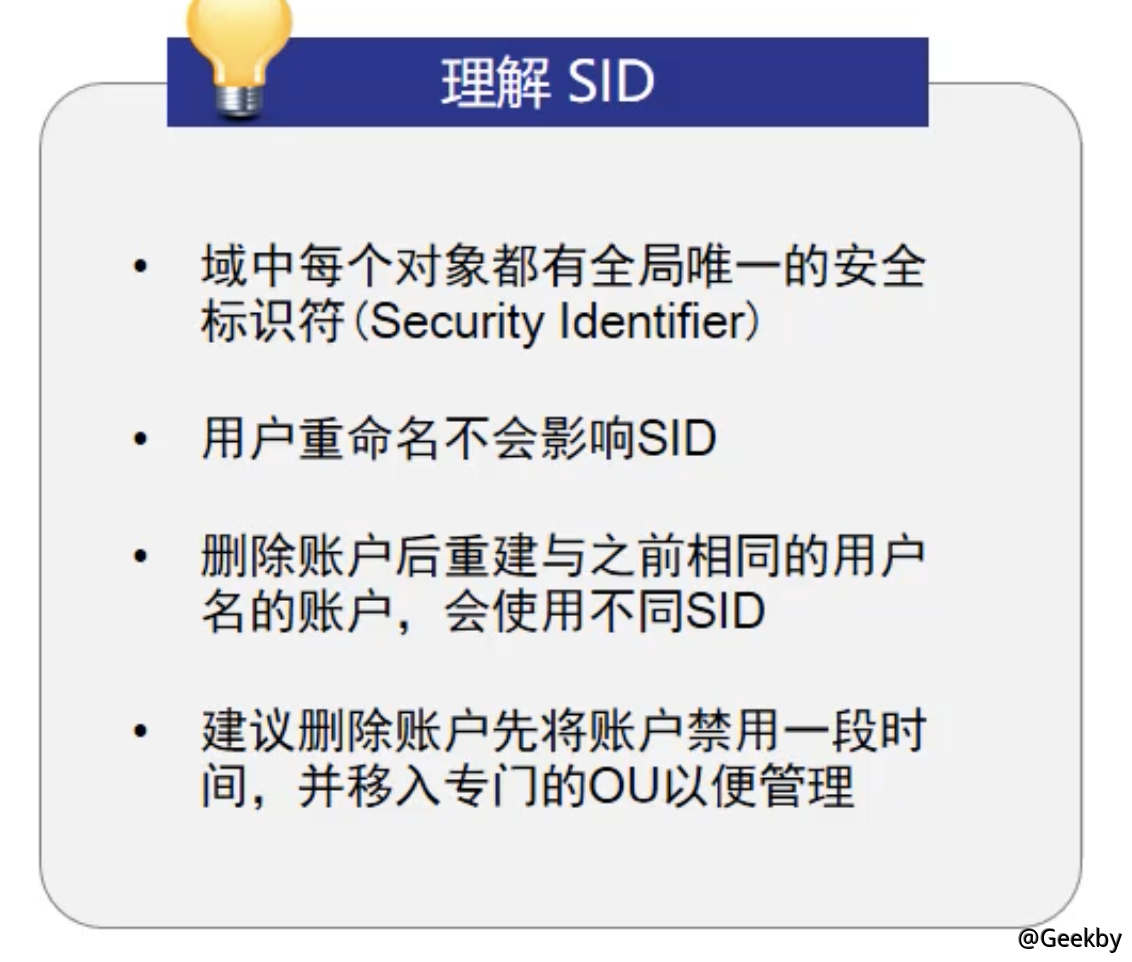

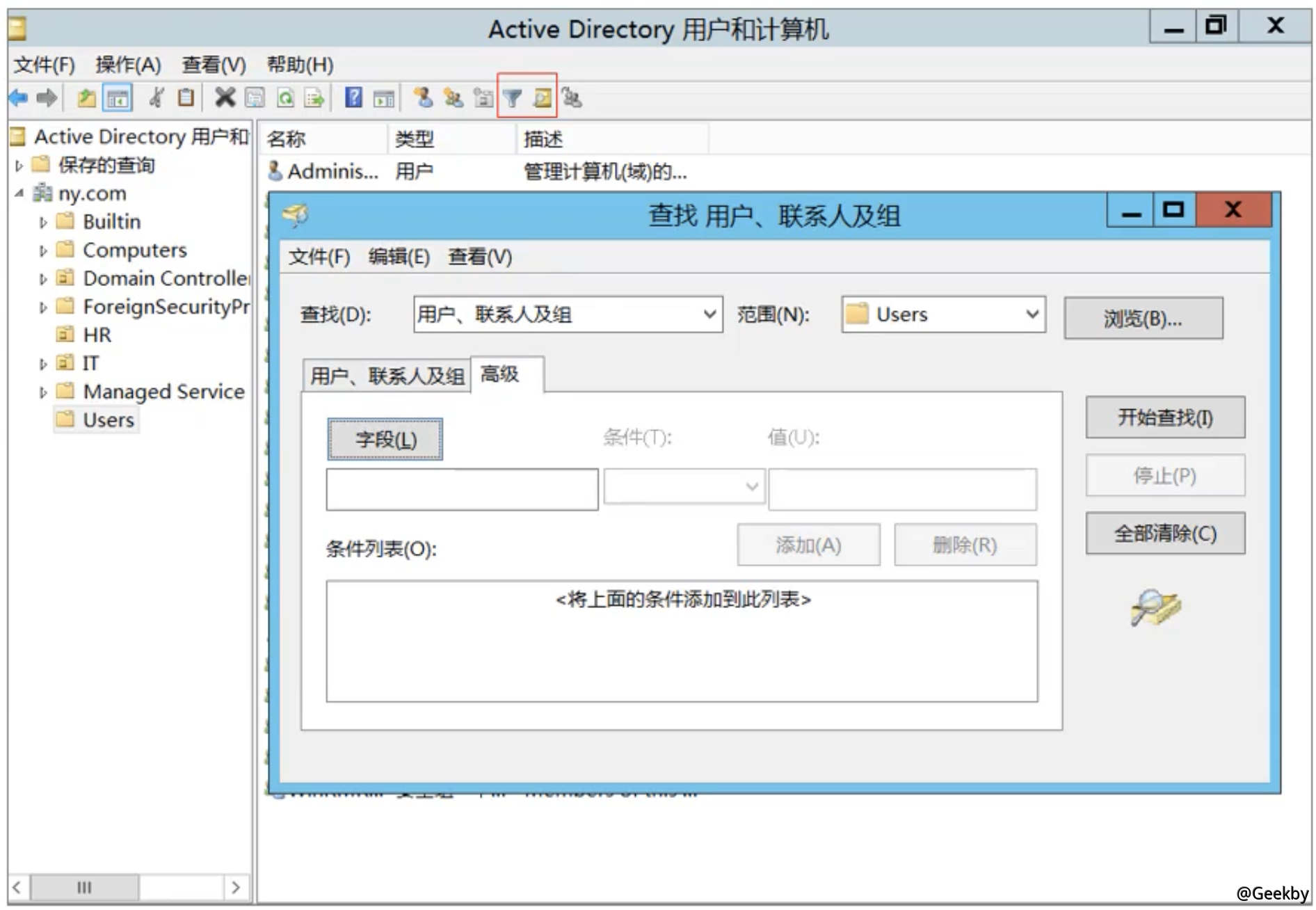

查看 SID

1get-aduser -Identify [username]

用户单个用户的创建和管理方式

AD 用戶和計算機AD 管理中心

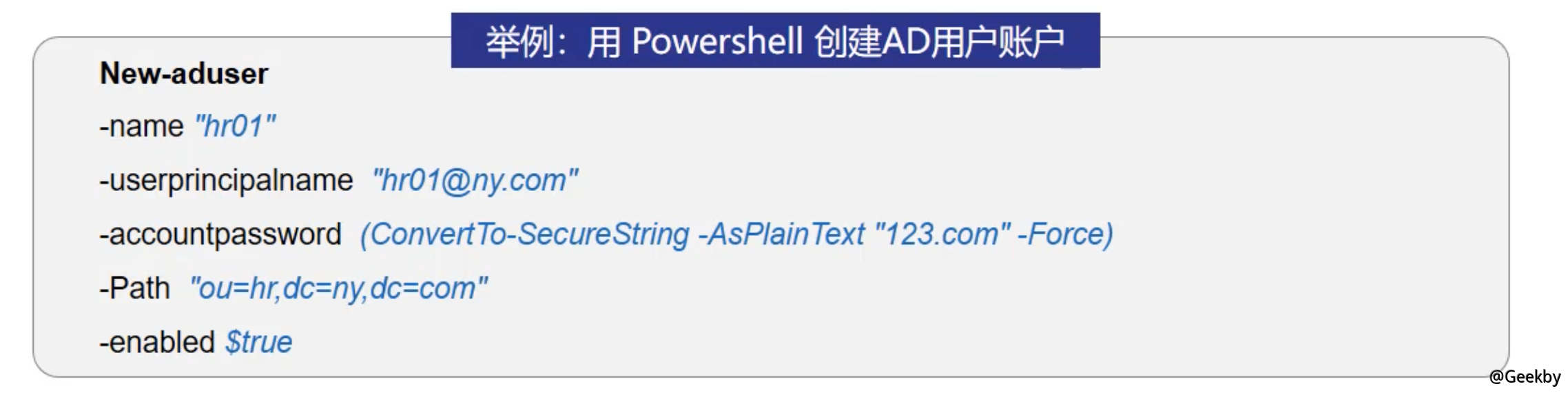

批量用户的创建和管理方式

服務器內置命令行工具(如csvde 和ldifde)編寫Powershell 腳本

对象类型2:组

组的用途

批量設置用戶的權限或者權利组的分类

按是否內置:內置組、自定義組按作用範圍:本地組、全局組、通用組

对象类型3:计算机

计算机被动加域

活動目錄中事先未創建計算機賬號,加域後計算機賬戶自動保存在默認的Computers 容器中计算机主动加域

活動目錄中事先已由管理員在指定的OU 中創建好計算機賬號,加域後將根據對應的計算機名關聯實現創建在指定的OU 中的計算機賬號计算机账户密码/安全通道

加入域的計算機與域控制器之間通訊的安全通道(Secure Channel)建立需要密碼,由客戶端計算機本地生成後上傳到域控制器的活動目錄中保存,默認每隔30 天自動更換該密碼如果客戶端計算機超過30 天未能和域控制器通信,則域控制器允許使用之前保存在活動目錄中上一次已過期的計算機賬戶密碼維繫安全通道,但時間最多不能超過兩個密碼更新周期(默認最長60天),否則安全通道將被破壞,客戶端將自動脫域,導致用戶無法登錄

計算機密碼的更新周期和有效性等參數可通過組策略調整

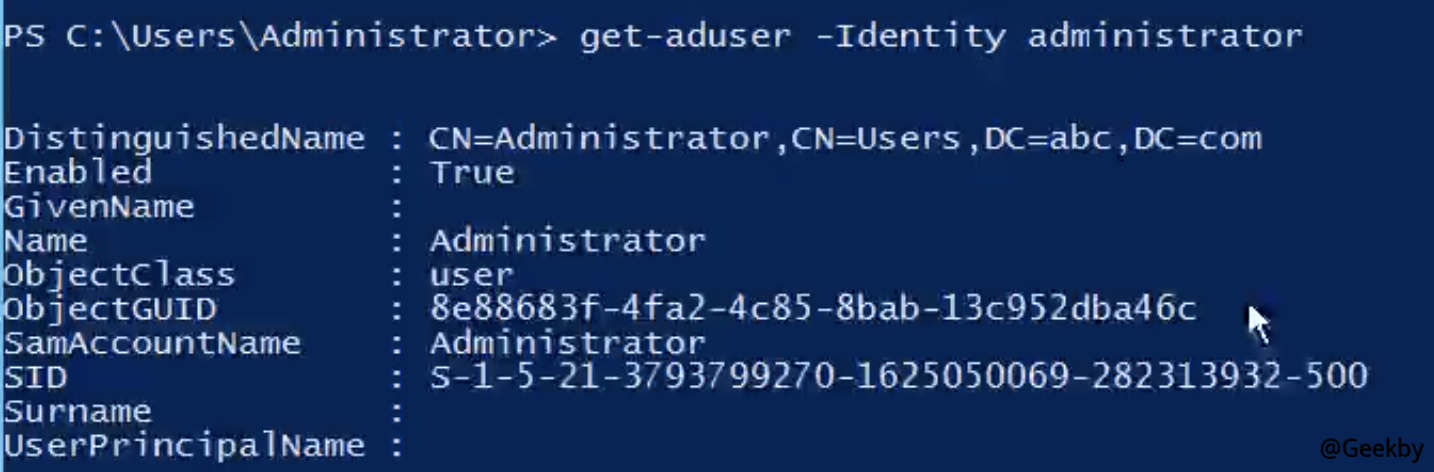

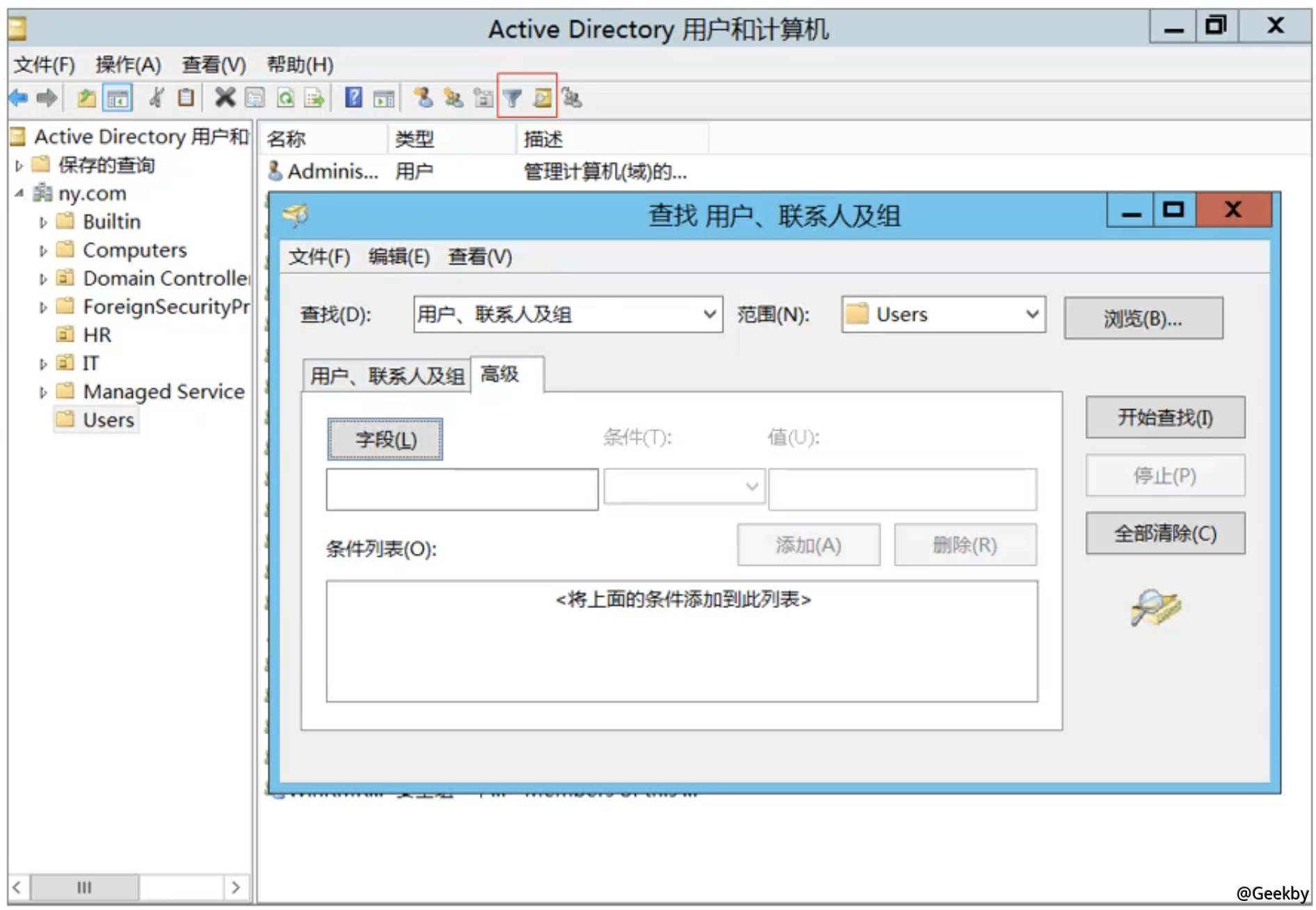

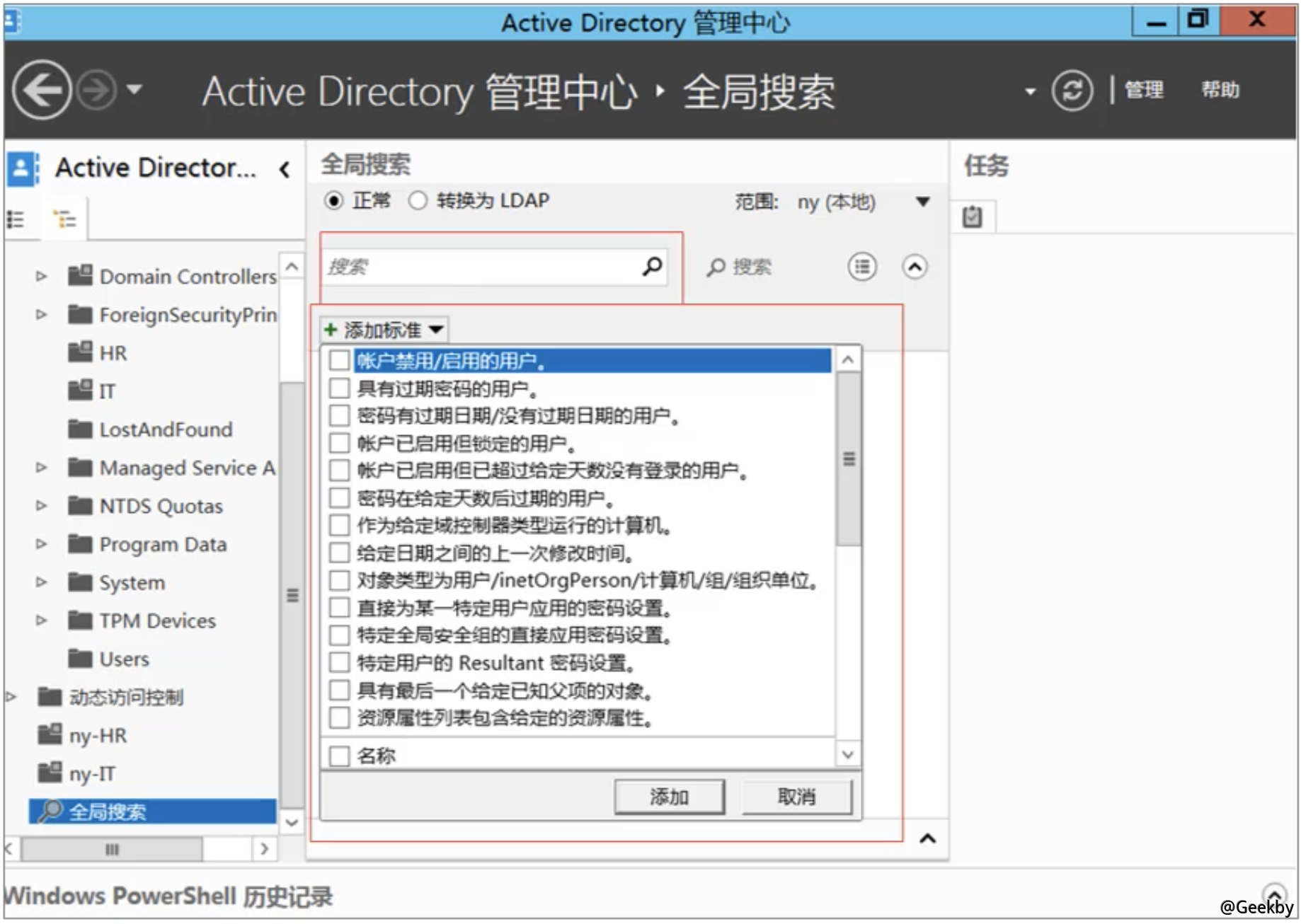

对象的查找和筛选

AD 用户和计算机

AD 管理中心

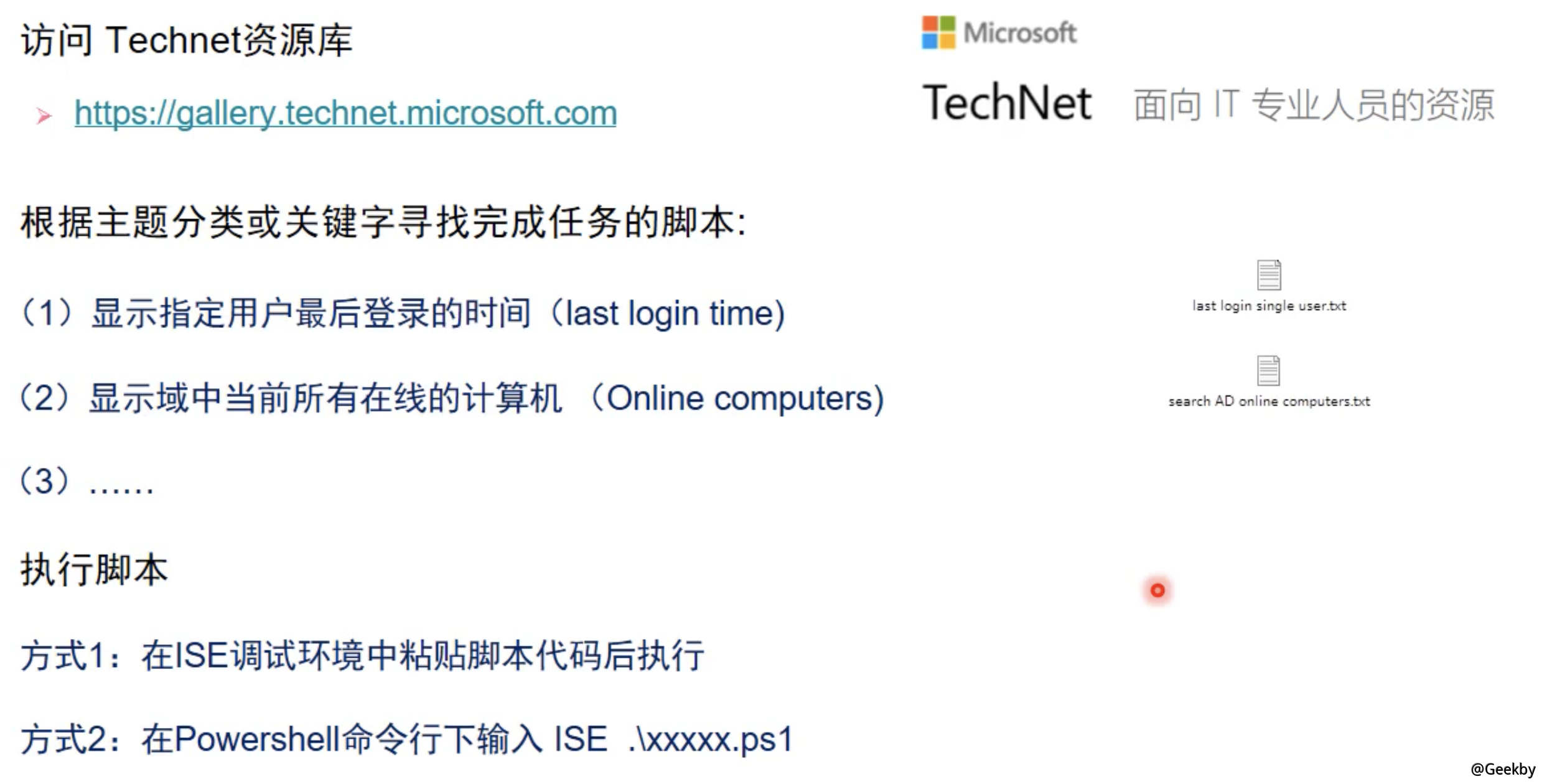

PS 脚本

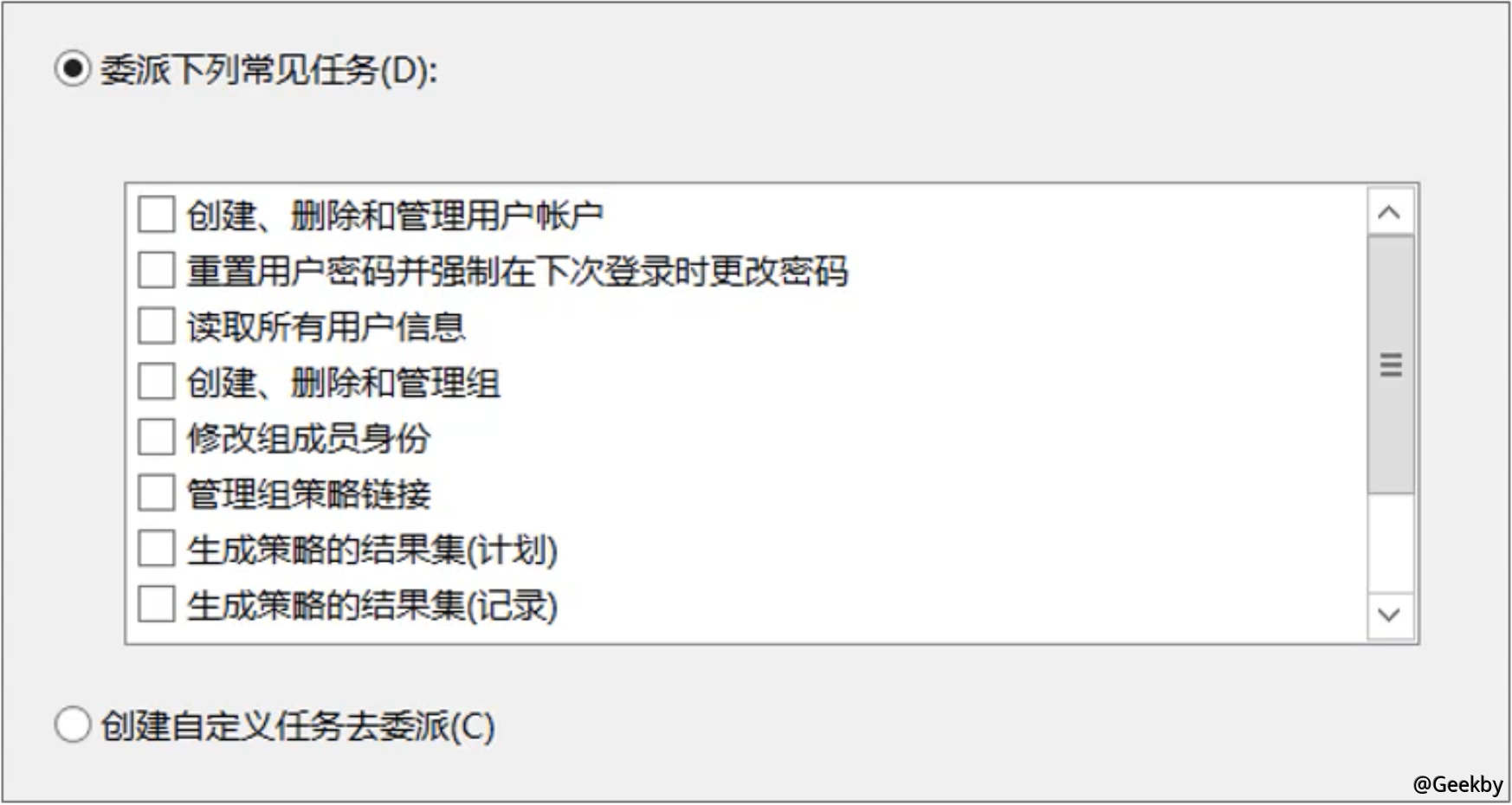

AD 管理的权利委派

對AD 的操作委派可以在OU 層面配置,以分配對該OU 內對象的常見管理任務給指定的用戶或組,減輕域管理員工作負荷(比如修改部門賬的屬性,解除帳號鎖定,重置賬戶密碼等)

RSAT 工具

RAT(Remote Server Administration Tool)可配合AD 權利委派,用於在客戶端操作系統上進行AD域服務的遠程操作(如重置密碼,解禁密碼等)

组策略的配置

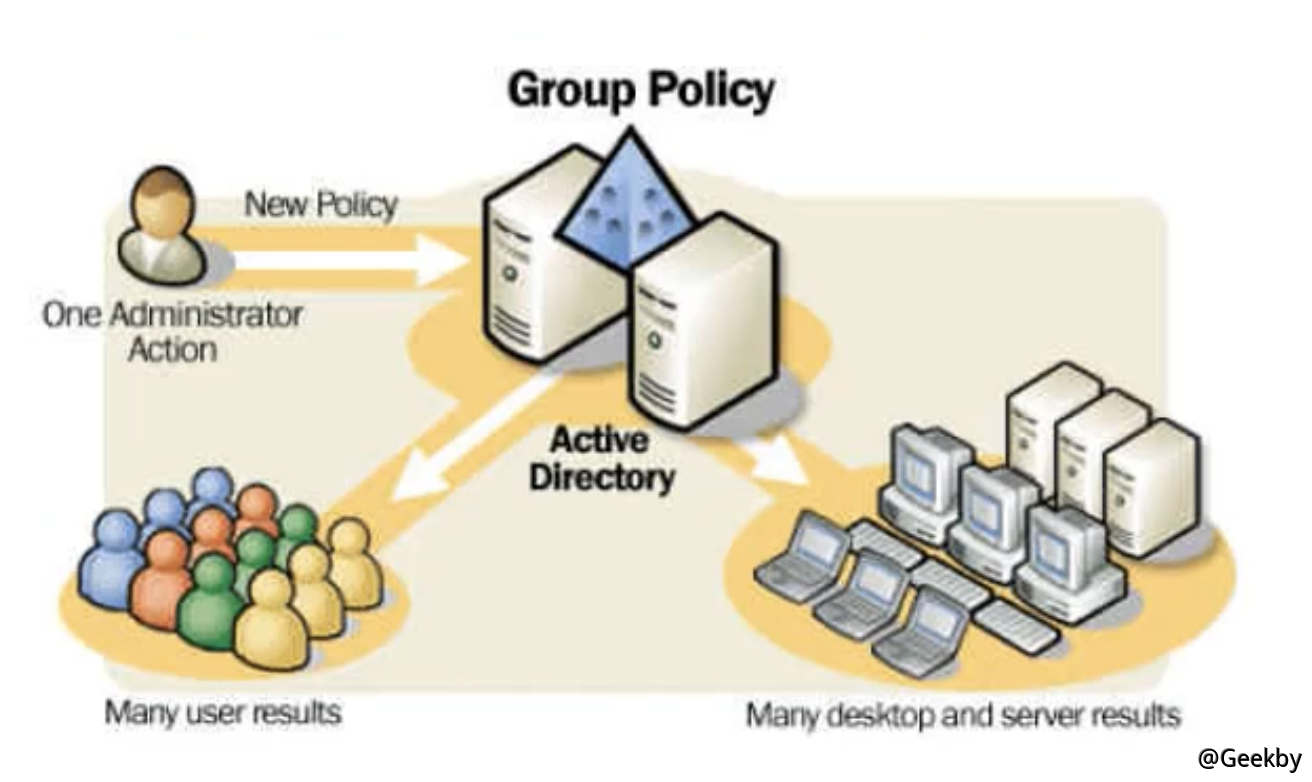

组策略概述

組策略的本質是以更友好的方式修改計算機的註冊表,組策略中每一項設置都可以和註冊表中的鍵值對應,以實現對操作系統及應用程序的運行控制組策略包含本地組策略和域組策略

本地組策略: gpedit.msc

域組策略:域控制器上使用組策略工具配置並下發

通過域組策略有助於規範域內終端的統一管理並減少人員的工作量

组策略的常见用途

帳號安全/審計策略開機/關機腳本

文件夾重定向

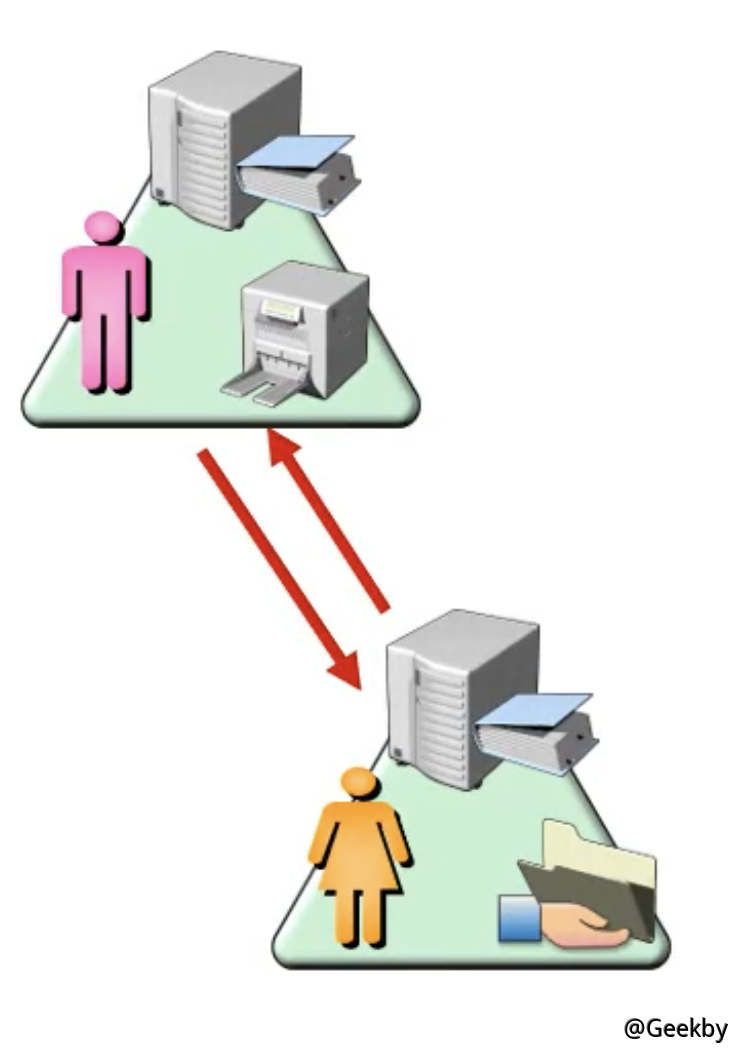

部署打印機/共享文件夾映射

客戶端桌面環境設置

IE 等微軟應用程序參數設置

軟件自動安裝部署

限制軟件運行

防火牆安全設置

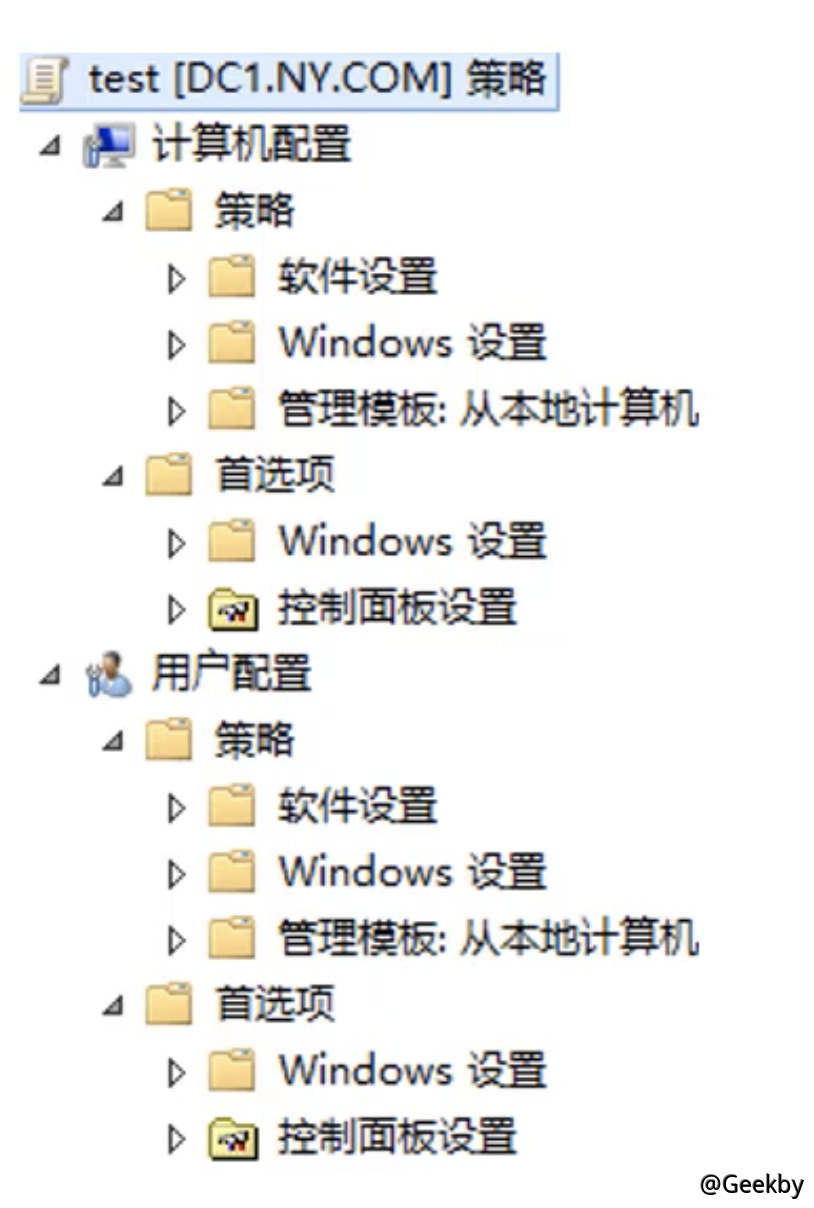

组策略的分类

维度一:按配置生效的阶段

計算機配置用戶配置

维度二:安配置是否可以被更改

策略首選項

维度三:按配置内容领域

Windows 設置管理模板

组策略的配置

系統默認包含兩個默認的GPODefault Domain Policy 域級別,影響域中所有的計算機和用戶

Default Domain Controller Policy 容器級別,影響所有域控制器

其它的GPO 需要自行創建配置和鏈接

部署的注意事项

GPO 需要在域控制器上配置,且會通過AD 的複制機制向其他域控同步GPO 創建編輯後只有鏈接到域或OU 才能使該組策略生效

一條GPO 可以關聯到多個OU 上,一個OU 上也可包含多條不同的GPO

刪除GPO 鏈接並不等於刪除GPO,但刪除GPO 會自動刪除相關聯的GPO 鏈接

如需讓GPO 不生效,可以禁用GPO 的某個鏈接,也可以整體不啟用該GPO,不一定需要刪除GPO 鏈接或刪除GPO

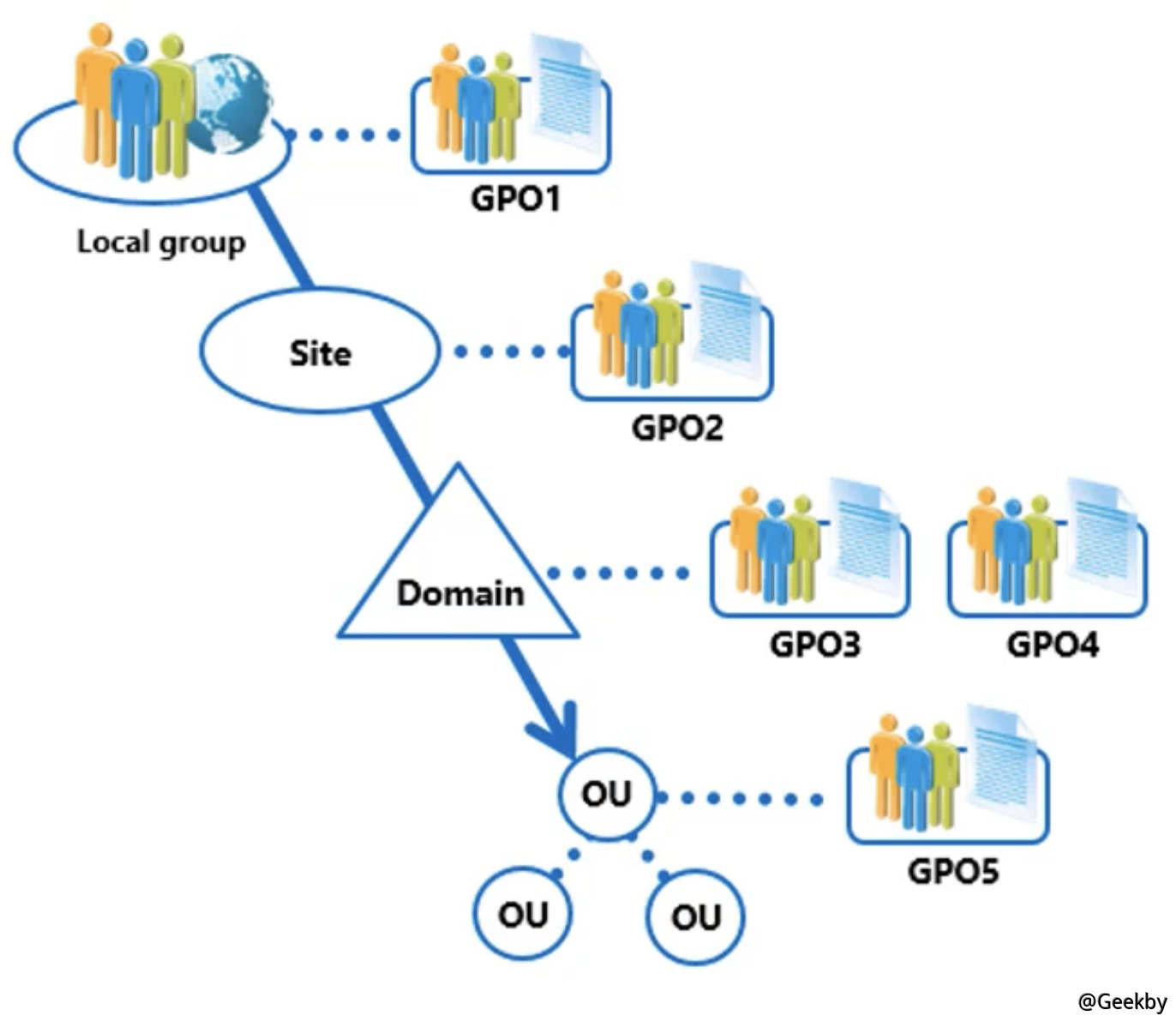

组策略的应用范围

GPO 創建後不能直接應用在計算機、用戶或用戶組上,而是必須要鏈接到AD 活動目錄中的容器或OU 上,或直接運用在整個域級別GPO 默認會對域或OU 下所有計算機/用戶生效,如要對應用範圍做進一步精確控制,可使用安全過濾(Security Filtering) 或WMI篩選器(WMI Filtering)

GPO 也可以對默認的應用範圍設置個別的排除對象

组策略的生效时间

計算機啟動時自動獲取並生效「計算機配置」條目用戶登錄時自動獲取並生效「用戶配置」條目

計算機已開機或用戶已登錄則默認需90-120 分鐘才會生效(90分鐘加30分鐘隨機值,以避免並發高峰,該時間可配)

客戶端可以通過命令gpupdate/force 強制獲取並刷新組策略

部分設置即使應用後也需要重啟計算機或用戶註銷重新登錄才能生效

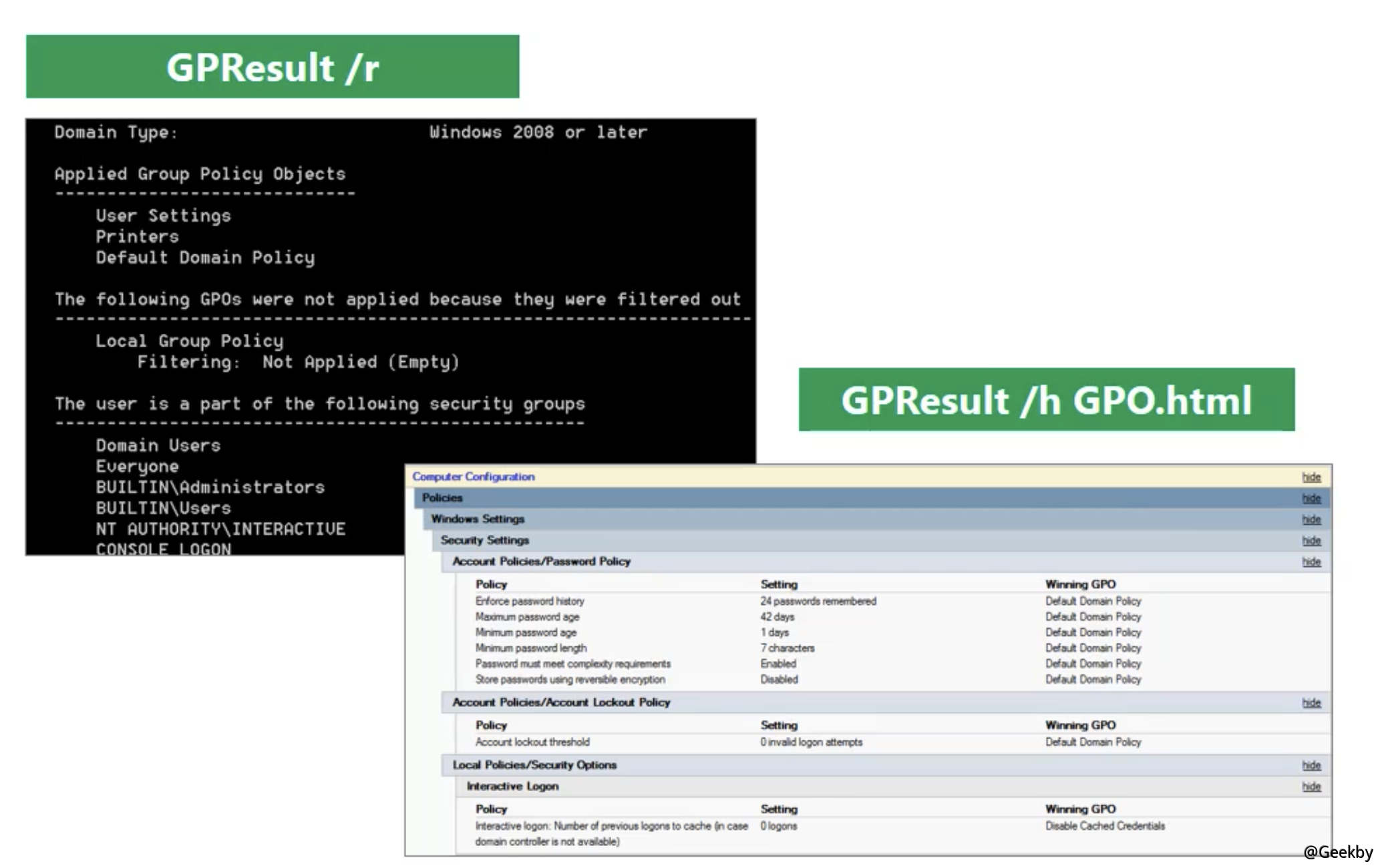

客户端查看当前应用的 GPO:

12

gpresult /h d:\gporesult.html

gpresult /r

##組策略的處理原則

繼承原則

啟用/禁用繼承

累加性原則

優先原則

子OU 父OU 域站點本地策略

順序原則

同一個OU 中多條GPO 按上下次序

其他原則

OU中只有計算機則只應用“計算機配置”

OU中只有用戶則只應用優先於“用戶配置”

OU中同時有計算機和用戶則兩類配置都啟用(有衝突時計算機配置優先)

组策略的其它操作

组策略的备份与恢复

可以備份單條GPO,也可以備份所有GPO每次備份會記錄時間戳,因此可以基於保存多份歷史版本做精確恢復

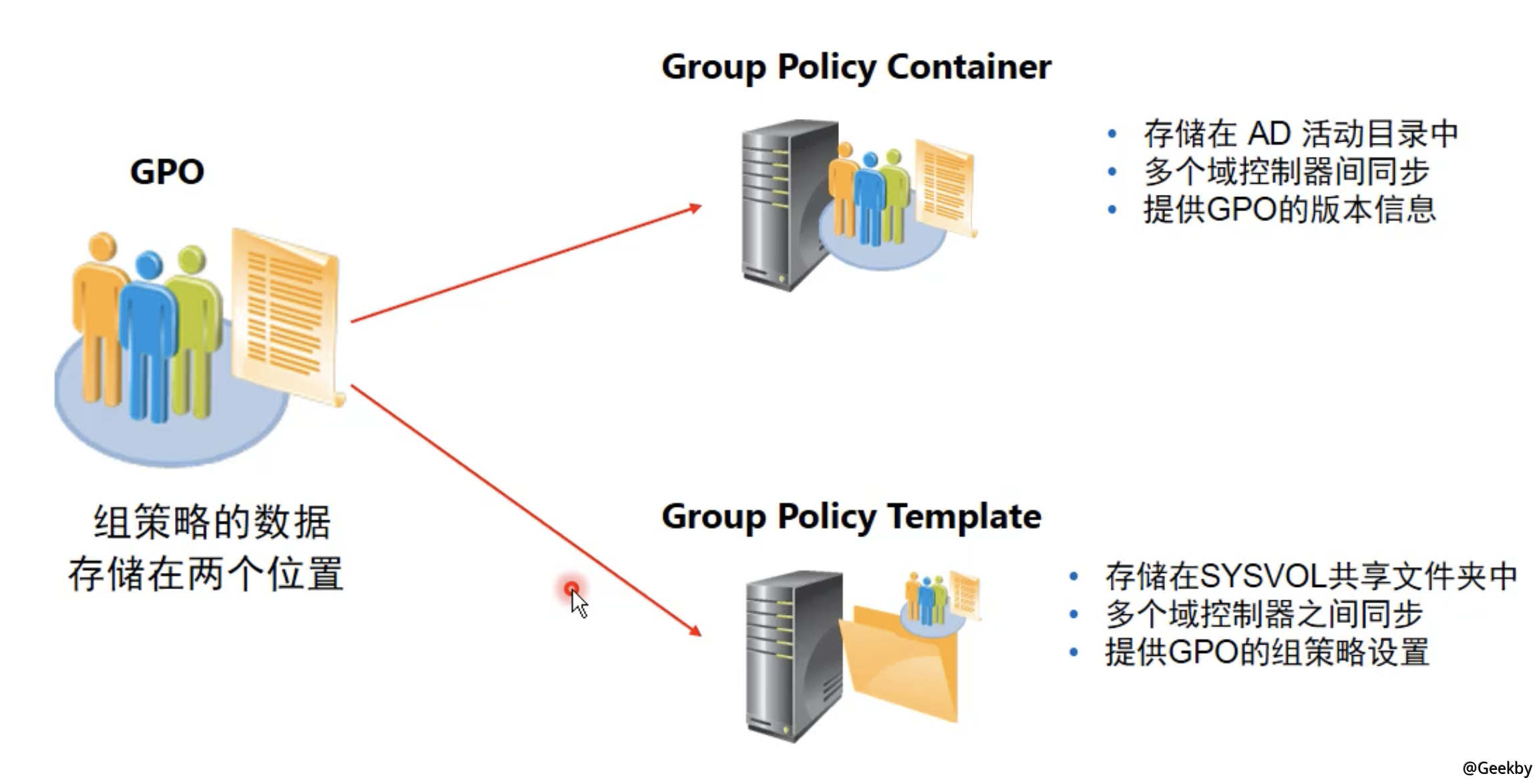

组策略的存储

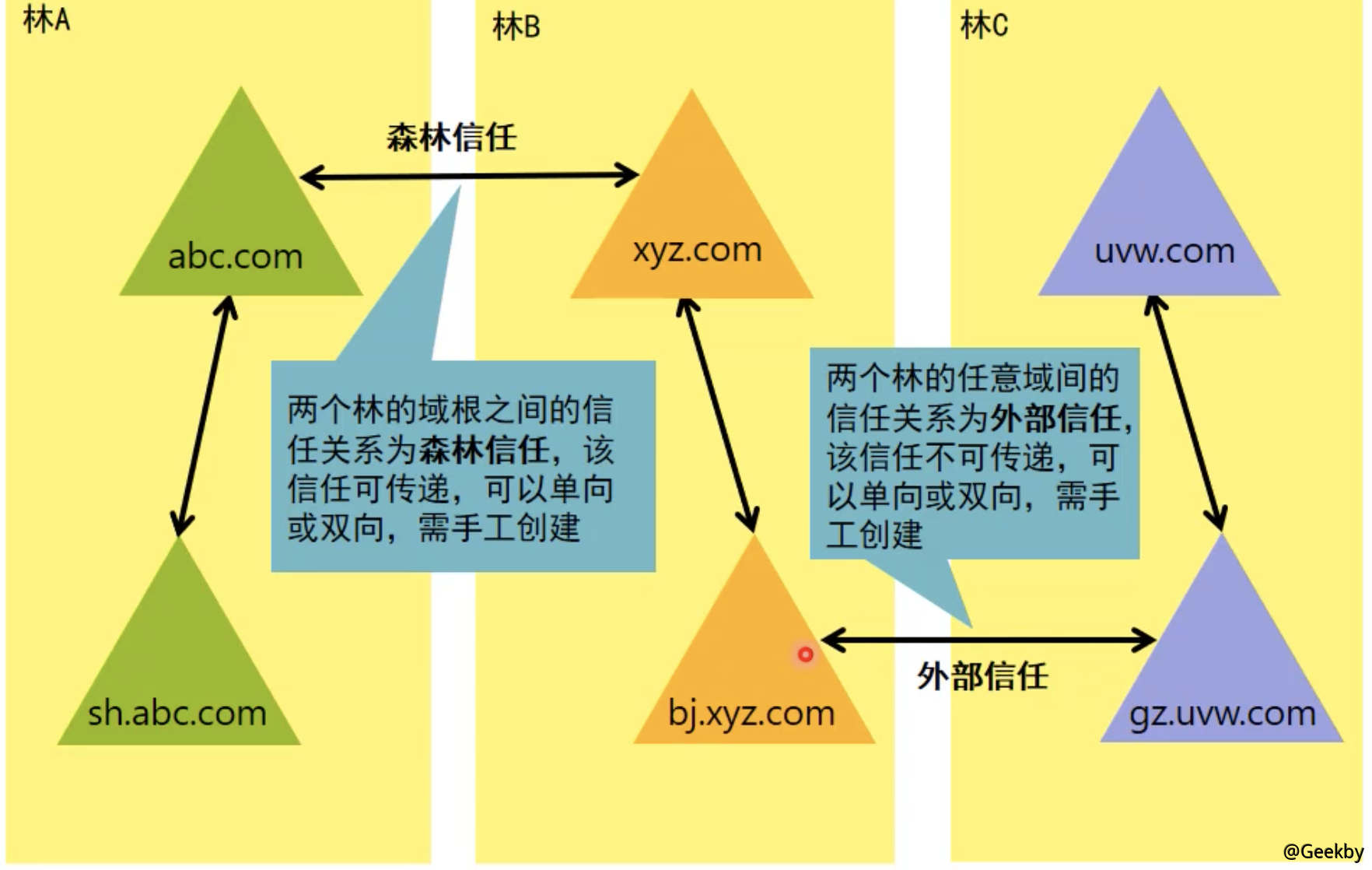

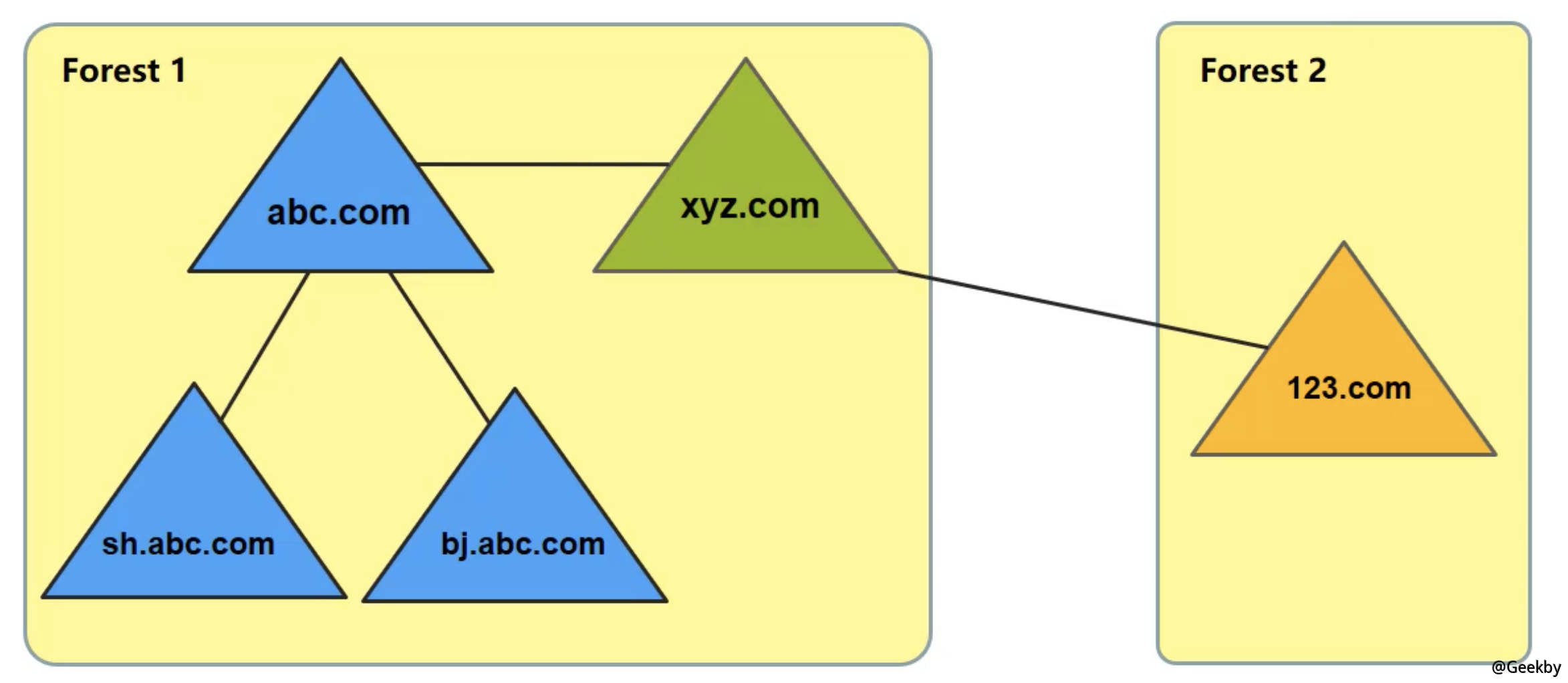

域的信任关系

信任关系的概念

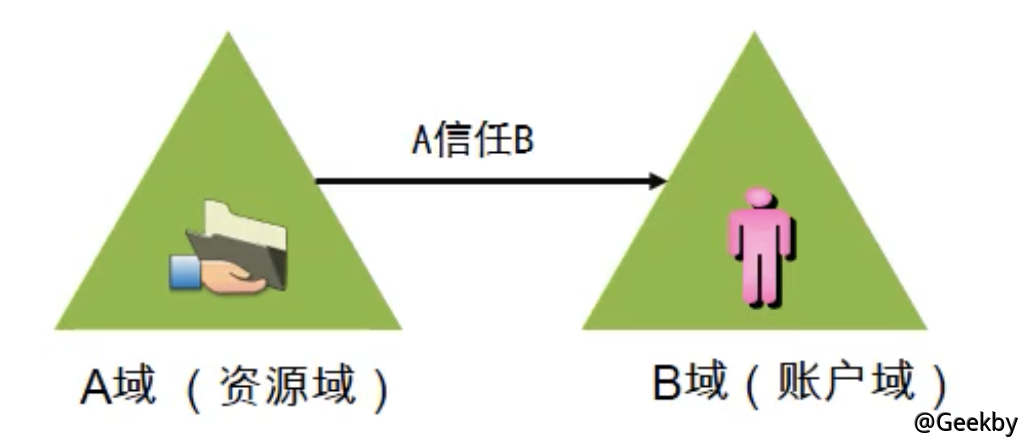

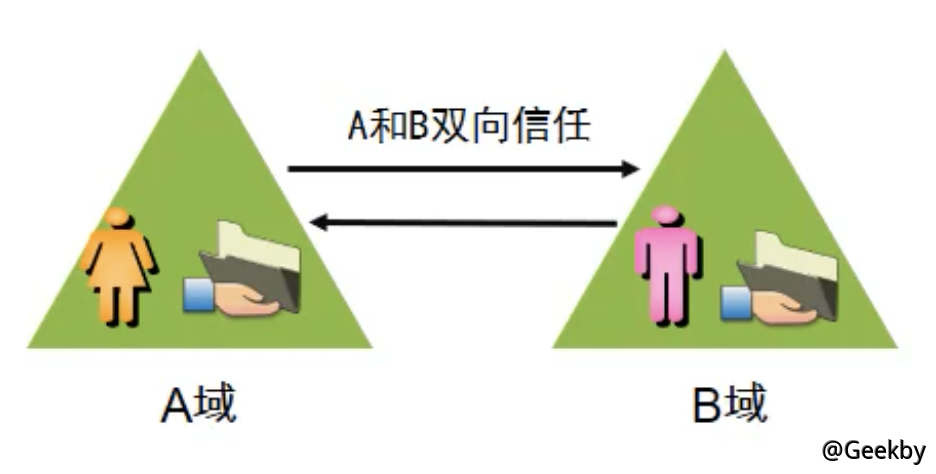

域是安全邊界,如果域之間沒有信任關係,每個域中的用戶只能訪問本域內的資源信任關係在兩個域之間架起了一座橋樑(信任路徑),使得域用戶帳戶可以跨域使用,實現了跨域的身份驗證和資源訪問

信任關係常用的場景包括公司併購、外部合作、活動目錄遷徙等

根據域類型的不同,有些域之間的信任關係默認存在,有些則需要手工創建

信任关系的方向性

A 域單向信任B 域A 域中的資源可以被B 域訪問

A 域和B 域雙向信任

A 域中的資源可以被B 域訪問

B 域中的資源可以被A 域訪問

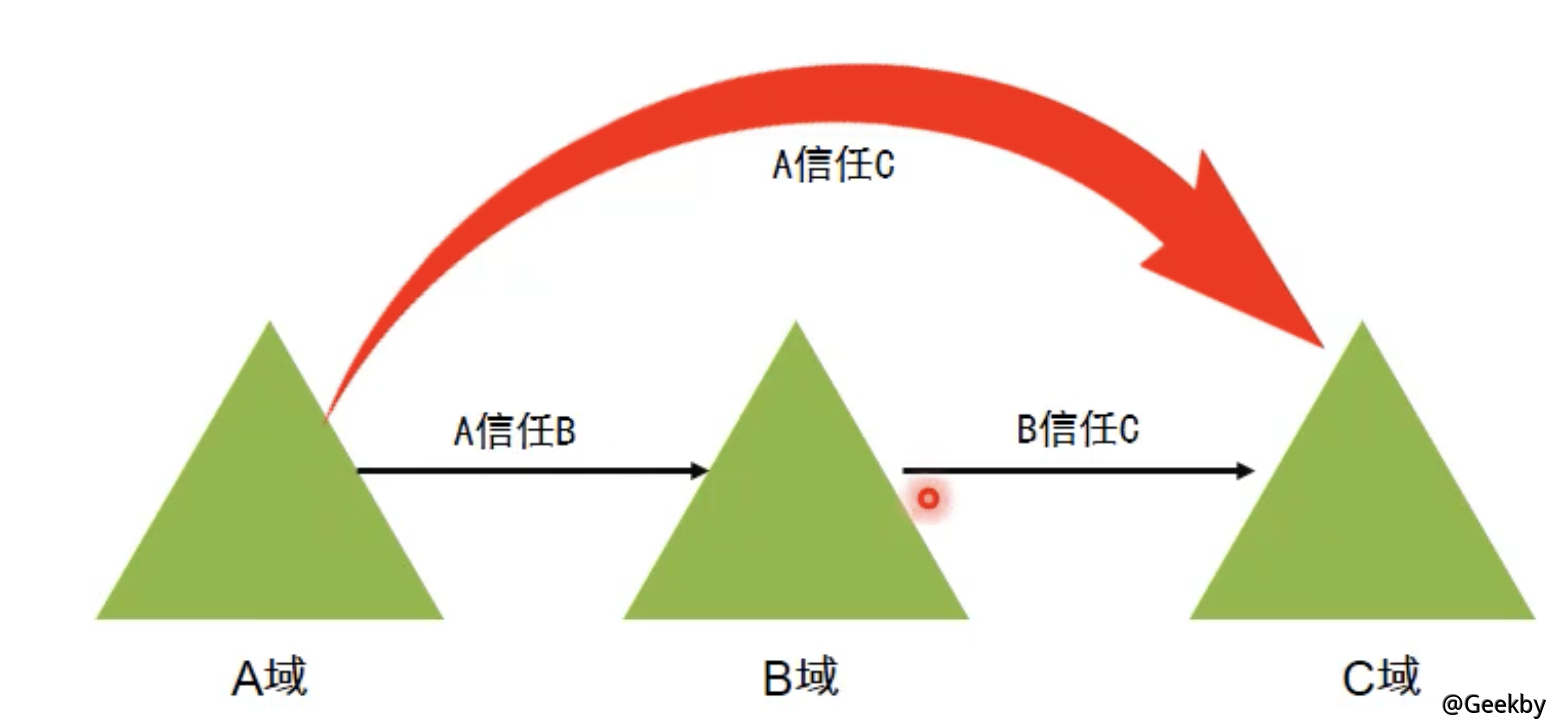

信任关系的传递性

信任關係如果是可傳遞的,則多個可傳遞的信任關係可以自動串接信任關係如果是不可傳遞的,則信任鏈斷裂,無法完成信任關係自動串接

林内的信任关系

林间的信任关系